Kommentare zu folgendem Beitrag: Windows Error Reporting: Hacker missbrauchen Dienst für Malware-Angriff

Malwarebytes sagt unter anderem in seiner Analyse folgendes aus:

Die Klasse „Kraken“ enthält den Shellcode, der in den Zielprozess injiziert wird, der in dieser Klasse als „WerFault.exe“ definiert ist. Sie hat nur eine Funktion, die die Load-Funktion der Klasse Loader mit Shellcode und Zielprozess als Parameter aufruft.

WerFault.exe ist ein Bestandteil des gesamten WER-Dienstes, der automatisch ausgeführt wird wenn es zu internen System-Fehlern im Betrieb kommt.

Eine komplette Abschaltung des WER-Dienst müsste also auch, die eigentliche Loader-Abfrage unterbinden, was den Schadcode an seiner Ausführung hindern sollte!

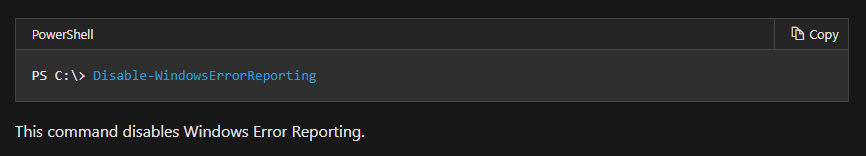

Den WER-Dienst kann man per Powershell-Befehl abschalten:

Wenn man sich also nicht sicher ist, ob man sich diesen Kraken-Angriff eingefangen hat, könnte man mit diesem kleinen Trick erstmal größeren Schaden abwenden!