Kommentare zu folgendem Beitrag: Windows 10 hart wie Kruppstahl: Wie halte ich mir Hacker vom Hals? Teil 1

Fehlt aber noch:

Zäääähh wie Leder…

![]()

![]()

Was meinst du ? ![]()

Nach einer Standard Installation von Windows 10 ist das Dateisystem NTFS in einem unverschlüsselten Zustand, das bedeutet, dass z.B. jeder die Daten von dem Datenträger nach dem Ausbau und Anschluss an einem Computer oder mit einem Live System auslesen kann.

Das sehe ich schon sehr lange als FETTE SICHERHEITSLÜCKE,mit Linux live usb Stick(z.b.) kann ich alles im Windows auslesen und auch ändern.

Win PW hat so gesehen 0 Sinn!?!!??

Unter dem Strich bleibt das jeder der zum PC Zugang hat die Daten kopieren kann wenn nicht verschlüsselt ist.

![]() Veracrypt ist Flink wie Windhundeee

Veracrypt ist Flink wie Windhundeee ![]()

Cooler Artikel, eventuell sollte ich mir auch nochmal das aktuelle Veracrypt anschauen, wenn es jetzt die System-Partition crypten kann.

Damit wir einen solchen Zugriff verhindern können, muss man die Datenträger verschlüsseln. Dazu gibt es unter Microsoft Windows zwei verbreitete Möglichkeiten.

1. Microsoft Windows Bitlocker

2. VeracryptBitlocker ist die von Microsoft entwickelte Lösung, diese ist nur in Windows Editionen ab Windows 10 Pro enthalten.

Sie kann verschiedene Methoden der Sicherung nutzen und z.B. eine Authentifizierung über ein TPM ausführen.

Ich rate von der Verwendung von Bitlocker ab, da es sich bei dieser Lösung um eine Closed Source Lösung handelt und damit etwaige Integrationen von Hintertüren nicht nachprüfbar sind.

Kurz gesagt es kann nicht sichergestellt werden, dass keine Backdoors für US-Organe enthalten sind.

Dabei sind diese genannten Backdoors eigentlich noch das geringere Übel!!

Bei Bitlocker ist in 99% der Einsatzfälle eine Verbindung mit TPM vorgesehen. Microsoft und Intel drängen ja auch schon seit Jahren darauf, dass der Bitlocker-Einsatz ohne TPM nicht mehr möglich sein sollte und auch so umgesetzt wird!

Meines Erachtens sollte das doch mit dem Build 1909 gegessen sein…wenn nicht, dann halt ein oder zwei Versionen später… ![]()

Heutzutage schon ein Bitlocker ohne TPM als Normal-User einzurichten, grenzt ja fast an Wahnsinn, wenn Windows das dann überhaupt nachträglich zulässt ?!

Wo ich eigentlich drauf hinaus möchte:

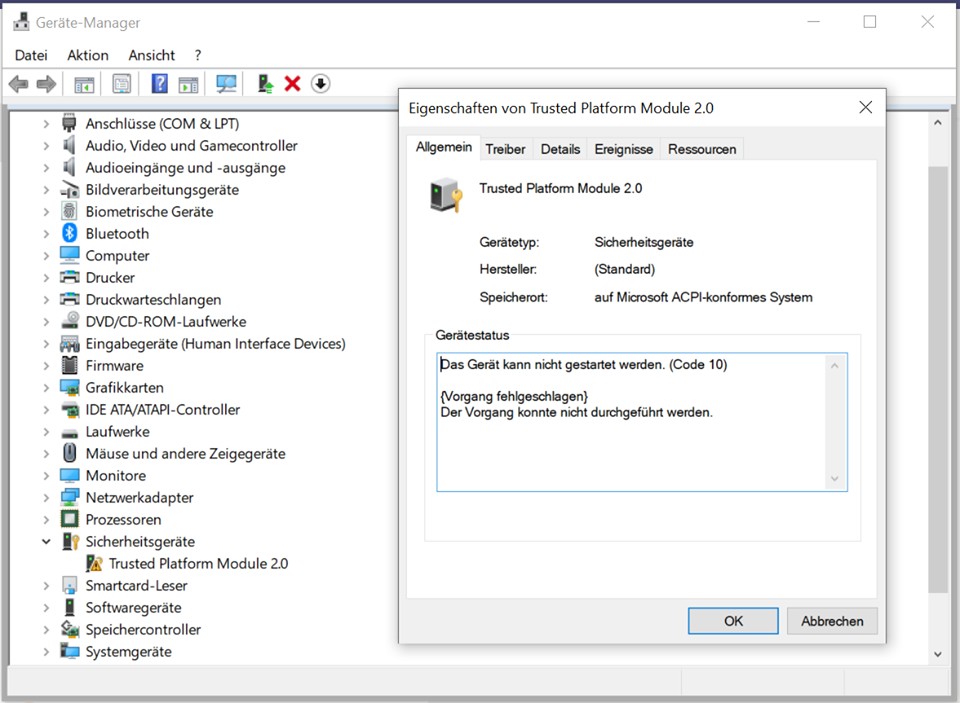

Was nutzt mir ein Live-Verschlüsselungsprogramm (Bitlocker), welches im Ursprung durch die Zusammenarbeit mit dem TPM noch besser werden sollte, wenn zumindest bei den letzten drei Windows Builds (1809 - 1909) das aktuelle TPM-Modul 2 dauernd dafür sorgt, dass Bitlocker seine Tätigkeit unbemerkt beendet bzw. bei Systemstart erst gar keinen Bock zum Crypten hat ??? ![]()

weil sein heißgeliebtes „Rosted Plattform Module“ genauso wenig Bock hat zu arbeiten °°

Außer man schaut rein zufällig mal in den Geräte-Manager oder bei den Diensten und PIDs rein.

Seit knapp zwei Jahren also, kann man seinen Hintern darauf verwetten, dass ein Nachschauen mit einem Anblick wie den folgenden belohnt wird! ![]()

Es ist kein Dauerzustand (was besser wäre!). Dann wüsste man wenigstens, wann Bitlocker / TPM nicht arbeitet! So ist der Überraschungseffekt viel besser ! ![]()

Das Argument, dass Bitlocker leider erst ab Win 10 Pro / Enterprise zur Verfügung steht, ist auch ganz gurt so!! Folgendes:

ALLE Windows 10 Versionen haben noch ein eigenes Verschlüsselungstool mit an Bord - Windows 10 Home verfügt deshalb anstelle von BitLocker über eine Funktion mit der Bezeichnung „Geräteverschlüsselung“. Diese Funktion funktioniert wie BitLocker, ist jedoch in ihrer Funktion trivialer und verwendet eine separate Windows Benutzeroberfläche. ABER, das Tool funktioniert einwandfrei !

Es funktioniert also, lässt TPM von vorne rein einfach links liegen, kostet keine Systemperformance, bedient hohe, aktuelle Verschlüsselungsstandards und reicht garantiert für jeden Normalsterblichen völlig aus!! Und auch noch darüberhinaus…

==============================================================================

P.S.

Alleine der Hersteller Dell hat zum Thema Bitlocker / TPM - Problematiken eigene Bereiche auf seinen Sites !! Siehe: (Sorry für die Formatierung)

Das Fehlen von TPM hat mehrere bekannte Ursachen. Überprüfen Sie, welche Art von Problem besteht. Beachten Sie auch, dass ein fehlendes TPM durch einen allgemeinen TPM-Ausfall verursacht werden kann und ein Austausch der Hauptplatine erforderlich ist. Diese Fehler sind äußerst selten und der Austausch der Hauptplatine sollte ein letzter Ausweg bei der Fehlerbehebung eines fehlenden TPM sein.

Ursprüngliches TPM fehlt auf dem Nuvoton 650 Chip

Behoben in Firmware 1.3.2.8 für 2.0-Modus und 5.81.2.1 für 1.2-Modus

Weitere Informationen: TPM-Option fehlt im System-BIOS-Setup bei Latitude, Precision oder XPS

Nuvoton 650 Chip fehlt nach Aktualisierung der Firmware 1.3.2.8

Nur aufgetreten bei Precision 5510/5520 und XPS 9550/9560

Behoben mit BIOS-Aktualisierungen für XPS und Precision Systeme von August 2019

Wenn Sie Hilfe bei diesem Problem benötigen, wenden Sie sich an den technischen Support von Dell über den folgenden Link: Kontaktieren Sie uns – Technischer Support.

Nuvoton 750 Chip fehlt im BIOS

Behoben mit Firmware-Aktualisierung 7.2.0.2

Wenn Sie Hilfe bei diesem Problem benötigen, wenden Sie sich an den technischen Support von Dell über den folgenden Link: Kontaktieren Sie uns – Technischer Support.

Das System ist nicht mit TPM konfiguriert

Systeme werden ggf. ohne TPM und stattdessen mit der Intel PTT (Platform Trust Technology)-Firmware-basierten TPMs ausgeliefert.

Wenn Sie Hilfe bei diesem Problem benötigen, wenden Sie sich an den technischen Support von Dell über den folgenden Link: Kontaktieren Sie uns – Technischer Support.

TPM-Einrichtung:

Using scripting or automation for TPM firmware updates from Dell (Verwenden von Skripterstellung oder Automatisierung für TPM-Firmware-Aktualisierungen von Dell)

Dell Client Configuration Toolkit (CCTK) – Aktivieren des TPM

Probleme mit dem BIOS:

Fehler in BitLocker bei Verwendung von TPM im 1.2-Modus nach einer BIOS-Aktualisierung – BitLocker wird nicht ausgeführt und die Meldung „The Trusted Platform Module (TPM) on this computer does not work with the current BIOS. Contact the computer manufacturer for BIOS upgrade instructions“ (Das Trusted Platform Module (TPM) auf diesem Computer kann nicht mit dem aktuellen BIOS ausgeführt werden. Wenden Sie sich an den Hersteller Ihres Computers, um Anweisungen für ein BIOS-Upgrade zu erhalten) wird im TPM-Modus 1.2 nach einem BIOS-Update angezeigt.

Aktualisieren des BIOS auf Dell Systemen mit aktiviertem BitLocker

Probleme mit dem Wiederherstellungsschlüssel:

Automatische Windows-Geräteverschlüsselung/BitLocker auf Dell Systemen

BitLocker fragt nach einem Wiederherstellungsschlüssel. Sie können den Schlüssel jedoch nicht finden.

BitLocker bittet um einen Wiederherstellungsschlüssel bei jedem Systemstart auf USB-C-/Thunderbolt-Systemen im an- und ausgedockten Zustand

Entsperren von BitLocker, wenn es keine Wiederherstellungsschlüssel mehr akzeptiert

Probleme mit Windows:

Trusted Platform Module (TPM) Upgrade-/Downgrade-Vorgang für Windows 7 und 10 Betriebssystem-Upgrade/Downgrade

Zurück zum Anfang

Fehlerquellen von TPM und jeweilige Fehlerbehebung:

TPM wird im Geräte-Manager und der TPM-Verwaltungskonsole angezeigt

Das Trusted Platform Module sollte unter Sicherheitsgeräte im Geräte-Manager angezeigt werden. Sie können außerdem mit den folgenden Schritten in der TPM-Verwaltungskonsole nachsehen:

Drücken Sie die Tasten Windows + R auf der Tastatur, um die Eingabeaufforderung zu öffnen.

Geben Sie tpm.msc ein und drücken Sie die Eingabetaste auf der Tastatur.

Überprüfen Sie, ob der Status für TPM in der Verwaltungskonsole als Bereit angezeigt wird.

Wenn TPM im Geräte-Manager nicht oder in der TPM-Verwaltungskonsole nicht als bereit angezeigt wird, führen Sie die Anweisungen unten aus, um das Problem zu beheben:

Stellen Sie sicher, dass TPM im BIOS aktiviert ist. Führen Sie dazu die folgenden Schritte aus und prüfen Sie die BIOS-Einstellungen anhand der Abbildung unter den Anweisungen (Abbildung 2):

Starten Sie den Computer neu und drücken Sie die Taste F2, wenn der Bildschirm mit dem Dell Logo angezeigt wird, um das System-Setup aufzurufen.

Klicken Sie im Einstellungen-Menü auf Security (Sicherheit).

Klicken Sie auf die Option TPM 1.2 Security oder TPM 2.0 Security im Menü „Security“.

Stellen Sie sicher, dass TPM On (TPM Ein) und Activate (Aktivieren) aktiviert sind.

Zudem müssen Sie sicherstellen, dass Attestation Enable (Nachweisaktivierung) und Key Storage Enable (Schlüsselspeicheraktivierung) ausgewählt sind, damit TPM ordnungsgemäß funktioniert.

HINWEIS: Wenn der Bereich "TPM“ im BIOS fehlt, überprüfen Sie Ihre Bestellung, um sicherzustellen, dass der Computer nicht mit deaktiviertem TPM bestellt wurde.

Sodele. Wir haben ein echt fettes UPDATE gemacht, das Tutorial konnten wir jetzt echt nochmals so richtig aufwerten. Wenn es trotzdem Probleme geben sollte den Inhalt zu verstehen, bitte melden.

Ihr schreibt im Text:

VeraCrypt installieren und einrichten

Für die Installation sollte Veracrypt unbedingt aus den offiziellen Quellen heruntergeladen werden. Der Installationsprozess ist selbsterklärend.

Die Verlinkung im Satz führt zu https://www.veracrypt.fr/en/Downloads.html

Wenn man aber dort laden will, kommt eine Weiterleitung zu https://launchpad.net zustande. Ich weiss, wer Launchpad ist, aber ein lesender / unbedarfter Windows-User eventuell nicht, wenn er noch nichts mit Ubuntu vorher zu tun hatte!

Da die Weiterleitung im Browser angezeigt wird, könnte sich der Benutzer dann vielleicht erschrecken, da ja nicht mehr Veracrypt in der URL steht!

Vielleicht noch einen kleinen Hinweis in den Text aufnehmen ?!?

Ich weiss, dass das kleinkariert klingt ![]() …aber da das TuT zum Thema Sicherheit gehört, eventuell besser!

…aber da das TuT zum Thema Sicherheit gehört, eventuell besser!

Ansonsten erstmal TOP !

![]()

Ich kann den Link für die Downloads auch gerne verändern, das wäre kürzer für die Leser. Wohin am besten, um nicht mehr als nötig zu verwirren. Dein Hinweis ist ja absolut gerechtfertigt. Gib mal nen Link, danke!

Da das auf Grund der vielen Versionen, 35 Links zur Weiterleitung wären, machen wir besser folgendes:

Veracrypt hat bei Launchpad eine eigene Unterseite, auf der alle Versionen gelistet und direkt anklickbar sind! Kannst du dir ja mal anschauen…Habe grade noch festgestellt, dass die angebotenen Versionen bei Launchpad (Version 1.24-Update3) aktueller sind, wie die Verlinkung bei Veracrypt selber (Version 1.24-Update2)!

https://launchpad.net/veracrypt

![]()

Ist geändert, danke für den Tipp.

Version 1.24 Update3 gibbet nich für Windows… Only Unix

https://launchpad.net/veracrypt/trunk/1.24-update3

Jooo, ist wohl nur der Source-Code, mit dem man Versionen für alle OS kompilieren kann

Zumindest, wenn man dem Link glauben darf…

https://launchpad.net/veracrypt/trunk/1.24-update3/+download/VeraCrypt_1.24-Update3_Source.zip