Da ja momentan Gott und die Welt darüber spekulieren, wieso die REvil-Group alle Sites im Clearweb und Darknet abgeschaltet hat, sowie ihre komplette Infrastruktur dahinter, möchte ich mal folgende Vermutung dazu äussern! Im Übrigen hat das wenig mit Geheimdiensten der USA und / oder der russischen Regierung zu schaffen!

Die Beweggründe sind viel perfider gestrickt, wie man vermuten kann!! ![]()

===================================================================================

LV-Ransomware-Gang kapert REvils Binärdatei:

In einem Fall, den man als Piraterie unter Cybercrime-Banden bezeichnen kann, scheint die LV-Ransomware-Gang die binäre Nutzlast der berüchtigteren REvil-Gruppe gekapert und modifiziert zu haben.

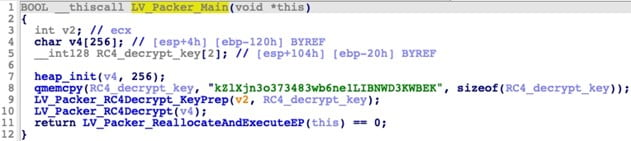

Laut den Sicherheitsforschern von Secureworks scheint die LV-Gang die Binärdatei in die Hände bekommen zu haben, die bei einem REvil-Angriff die eigentliche Verschlüsselung in infizierten Netzwerken durchführt.

Laut den Forschern scheint die LV-Gang einen Hex-Editor verwendet zu haben, um diese Binärdatei und ihre Konfigurationsdatei zu modifizieren.

Das Ergebnis ihrer Modifikationen ist eine REvil-Ransomware-Variante, die von Sicherheitsfirmen seit Anfang des Jahres als LV-Ransomware erkannt wird.

In einem Bericht, der am 22.06.2021 veröffentlicht wurde, sagt Secureworks, dass die Verbindungen zwischen LV und der ursprünglichen REvil-Binärdatei offensichtlich waren, als sie den LV-Code genauer analysierten.

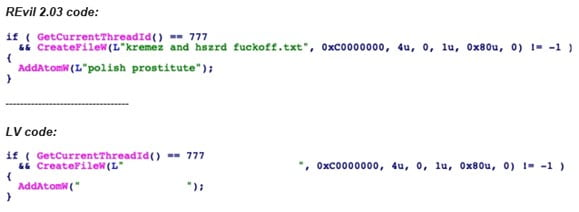

So enthält der LV-Stamm sogar Reste eines REvil-Codeblocks, in dem die REvil-Bande zwei prominente Malware-Analysten beleidigt hatte.

Basierend auf diesen und anderen gefundenen Verbindungen scheint die LV-Gang laut Secureworks eine Beta-Version von REvil v2.03 modifiziert zu haben, aus der schließlich die offizielle LV-Ransomware wurde.

Trotz ihres eklatanten Copy-Paste-Jobs, der es ihnen ermöglichte, mit nahezu null Entwicklungskosten Zugang zu einer erstklassigen Ransomware-Nutzlast zu erlangen, ist die LV-Gang laut Secureworks in Bezug auf ihre Backend-Infrastruktur nicht mit der REvil-Gang gleichzusetzen.

So entfernte die LV-Gang beispielsweise Command-and-Control-Server (C&C), die die REvil-Gang zur Verfolgung von Infektionen nutzte. Anstatt sie jedoch durch eigene Server zu ersetzen, ließ die LV-Gang diesen Bereich leer.

Laut Secureworks deutet dies darauf hin, dass die LV-Gruppe „möglicherweise nicht in der Lage ist, eine C2-Infrastruktur zu unterhalten oder die Backend-Automatisierung zu entwickeln, die für die Verarbeitung und Verfolgung der Daten der Opfer erforderlich ist.“

Diese Theorie wurde auch bestätigt, nachdem die Secureworks-Analysten feststellten, dass die Dark-Web-Portale, auf denen die LV-Opfer ihre Lösegelder bezahlen sollten, oft nicht funktionierten oder Fehler zurückgaben, wenn Opfer und Analysten versuchten, auf sie zuzugreifen.

Secureworks glaubt, dass dies ein Hinweis darauf sein könnte, dass die LV-Bande „aufgrund mangelnder Fähigkeiten oder unzureichender Ressourcen Schwierigkeiten hat, eine belastbare Infrastruktur aufrechtzuerhalten.“

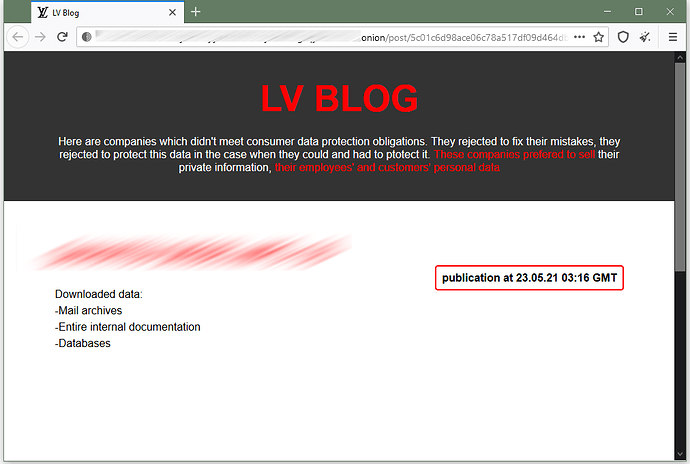

Darüber hinaus versuchte die LV-Gang, die REvil-Gang zu imitieren, indem sie „Leak-Sites“ im Dark Web einrichtete, auf denen sie den Opfern droht, ihre Daten zu veröffentlichen, wenn sie nicht zahlen.

Secureworks sagte jedoch, dass ihnen etwas Seltsames aufgefallen sei, da die Gruppe nie Daten für irgendwelche Opfer, die sie auf ihrem Leak-Portal auflistete, durchsickern ließ. Dies deutet darauf hin, dass die Gruppe möglicherweise nicht über die Speicherkapazität verfügt, um die von ihren Opfern gestohlenen Daten zu speichern.

Außerdem fiel Secureworks auf, dass die LV-Gang in der ersten Hälfte des Jahres 2021 zwei separate, aber identische Leak-Seiten betrieb, die mit Ausnahme eines Eintrags jeweils andere Opfer auflisteten. Der Grund dafür bleibt unklar.

Bevor Hacking-Foren ein Verbot von Ransomware-Werbung durchsetzten, wurde die LV-Gang nie dabei gesehen, ihre Ransomware bei anderen Gruppen zu bewerben. Secureworks sagt jedoch, dass es kürzlich verschiedene Partner- und Kampagnen-IDs in LV-Konfigurationsdateien entdeckt hat, was darauf hindeutet, dass die Gang entweder bereits mit anderen Cybercrime-Gangs zusammenarbeitet oder sich zumindest darauf vorbereitet, in naher Zukunft ein Ransomware-as-a-Service-Angebot (RaaS) zu starten.

Was die REvil-Gang betrifft, so glaubt Secureworks, dass der LV-Piratenvorfall die Gruppe dazu veranlassen könnte, ihre Code-Komplexität und Sicherheit zu verbessern, um solche Modifikationen ihrer Konfigurationsdateien für künftige Binärdateien zu verhindern, was gleichzeitig auch das Leben von Sicherheitsanalysten erheblich erschweren wird.

Wie lange die LV-Operation überleben wird, bleibt unklar, aber Secureworks sagte, dass die Gruppe zwar noch keinen Zugang zu großen Ressourcen hat, um eine Ransomware-Operation im großen Stil zu betreiben, dass sie aber zumindest über die technischen Fähigkeiten verfügt, basierend auf ihrer ziemlich vollständigen Arbeit, die REvil-Nutzlast-Binärdatei zu kapern.

Weitere Infos: