Hi zusammen,

ich bin bei meiner Suche hier auf das Forum gestoßen und hoffe, dass ihr mir evtl. ein wenig weiterhelfen und noch die ein oder andere Verständnisfrage erläutern könnt.

Zuallererst: Ich bin kein Profi oder Experte, sondern eher ein Laie, daher vergebt mir bitte die ein oder andere evtl. naive oder „doofe“ Frage ![]()

Ich hatte schon mal bereits für 4 Monate einen Mullvad „Account“. Ja ich weiß, dass es am sichersten ist, einen eigenen VPN-Server zu betreiben, jedoch traue ich mir das nicht zu, zumal ich auch denke, dass ich das an sich nicht direkt benötige.

Doch was benötige ich denn?

Folgendes würde ich gerne realisieren:

1.: „Sicheres und anonymes“ surfen im Internet (einfach generell mehr (Daten)schutz) auf allen Geräten innerhalb meines Heimnetzwerkes

2.: „Sicherer“, verschlüsselter Zugriff auf mein Heimnetzwerk von außerhalb

3.: Eine Tunnelverbindung zwischen meinem Heimnetzwerk und dem Heimnetzwerk meiner Eltern

Nun habe ich mich ein wenig versucht in die Thematik einzulesen, habe aber noch ein paar Fragen hierzu.

Zu 1.: Um das zu realisieren, kann ich natürlich die Software eines beliebigen VPN-Anbieters auf meinen Endgeräten installieren, das weiß ich. Da ich leider nur einen Speedport habe, kann ich nicht direkt das gesamte Netzwerk über diesen VPN nutzen. Hierfür könnte ich mir jedoch einen VPN-Server/Router kaufen, diesen dann an mein Speedport hängen und an diesen dann wiederum all meine Geräte im Heimnetzwerk verbinden. Hab ich das soweit schon mal richtig verstanden?

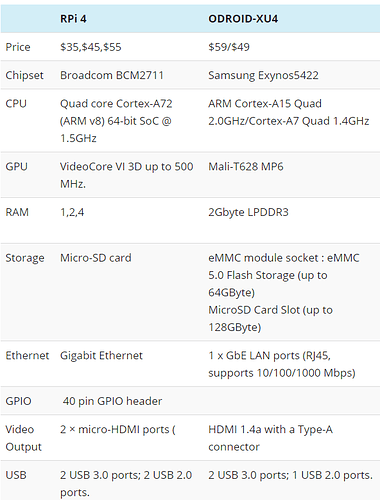

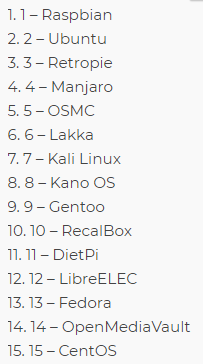

Wäre es denn nicht auch möglich, hierfür einen RaspberryPi o.ä. zu nutzen? Könnte ich über diesen dann einen mehr oder weniger beliebigen VPN Anbieter nutzen (bspw. Mullvad), sodass mein gesamter Traffic des Netzwerkes über den Mullvad VPN läuft, welcher auf dem Raspberry ist?

Zu 2.: Ich weiß, dass dies bspw. über OpenVPN machbar und realisierbar ist. Wenn ich nun z.B. die Lösung mit dem Raspberry + einen VPN-Anbieter meiner Wahl realisiere, kann ich dann über diese Infrastruktur auch von Unterwegs auf mein Heimnetzwerk zugreifen und wenn ja, wie geht das?

Oder müsste ich hierfür eine weitere, seperate z.B. OpenVPN Verbindung aufbauen, welche nicht über einen VPN-Anbieter meiner Wahl läuft?

Zu 3.: Wenn ich es richtig verstanden habe, wäre dieses Szenario ja ähnlich zu meinem zweiten. Hierfür müsste ich einen weiteren, separaten Tunnel zwischen meinem bspw. Raspberry und in dem Fall der Fritzbox meiner Eltern herstellen, oder?

Vielen Dank schon mal vorab für eure Hilfe. Ich hoffe, ich verzweifle euch nicht mit meinen Fragen ![]()