Kommentare zu folgendem Beitrag: Ryuk Ransomware legt einen Teil der US-Küstenwache lahm

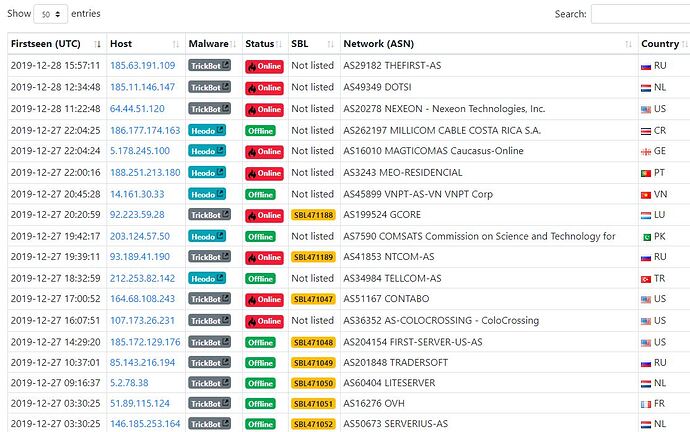

Um einmal das Wirken und vor allem die aktuelle, gefährliche Präsenz von Ryuk, Emotet, TrickBot und weitere Konsorten aus der Familie der Ransomware besser verstehen zu können,möchte ich euch hiermit einen kleinen Einblick in das derzeitig aktuelle (LIVE!!) Backend / die Infrastruktur (C&C) etc. geben !!

Hier könnt ihr die Liste der Botnet Command&Control-Server (C&Cs) durchsuchen, die von Feodo Tracker verfolgt werden und mit Dridex und Emotet (aka Heodo) verbunden sind. Als Feodo Tracker 2010 gestartet wurde, sollte er Feodo-Botnet-C&Cs verfolgen. Feodo entwickelte sich jedoch weiter und es tauchte ein anderes Stück Feodo-Malware auf:

-

Cridex: auch bekannt als Bugat war ein bis etwa 2013 aktiver ebanking-Trojaner. Diese Variante ist nicht mehr aktiv.

-

Feodo: ist ein Nachfolger des Cridex ebanking-Trojaners, der 2010 zum ersten Mal erschien. Diese Variante ist nicht mehr aktiv.

-

Geodo: ist ein Nachfolger des Feodo ebanking Trojaners, der erstmals 2014 erschien. Diese Variante ist allgemein auch als Emotet bekannt. Diese Variante ist nicht mehr aktiv.

-

Dridex: ist ein Nachfolger des Cridex ebanking Trojaners. Er erschien erstmals 2011 und ist bis heute noch sehr aktiv. Es gibt Spekulationen, dass die Botnetzmaster hinter dem Ebanking-Trojaner Dyre ihren Betrieb auf Dridex verlagert haben.

-

Heodo: ist ein Nachfolger des Geodo (alias Emotet). Es erschien erstmals im März 2017 und ist auch allgemein als Emotet bekannt. Während es anfangs für E-Banking-Betrug eingesetzt wurde, ging es später in ein Pay-Per-Install (PPI)-ähnliches Botnetz über, das sich über kompromittierte E-Mail-Zugangsdaten verbreitet.

-

TrickBot: hat keine Codebasis mit Emotet. Allerdings wird TrickBot in der Regel von Emotet hinterlassen, um sich danach selber seitlich im Ablauf des Infizierungsstrang zu bewegen und zusätzliche Malware

(wie z.B. Ryuk-Ransomware) zu laden, zu befehligen und letztendlich beim Opfer zu hinterlassen !!!

Hier ein akt. Ausschnitt (bei Artikel-Erstellung) der aktiven C & C’s (LIVE!):

Die Listen aktualisieren sich in Minuten-Intervallen und natürlich bei Aufdeckung eines neuen Servers etc. pp.

Über die dabei angezeigten IP-Adressen kann man dann noch tiefer forschen, um die Server dahinter mal einzeln zu durchleuchten und / oder um Verteilungs-Domains etc. zu entdecken !!

https://feodotracker.abuse.ch/browse/

Es gibt unter:

…noch so einige Projekte mehr, gewachsen in den letzten 10 Jahren!!! Ich profitiere auch öfters von der Schnelligkeit und Aktualität der hier veröffentlichten Daten!

Bei jeder neuen Schädlings-Welle bzw. bei Auftreten vollständig neuer Bedrohungen, erstelle ich mir so top-aktuelle BLACKLISTS und / oder ACLs, um z.B. damit Hardware-Firewalls oder Router-Knoten usw. zu füttern !! Es können auch weitere Listen mit „bösartigen“ Verteiler-Domains (inkl. DNS und IPs / Subnetze) erstellt werden, um die Firewalls etc. bei ihrem DPI-Searching abzuhärten !!

Was dann noch durchkommen sollte, ist im Normalfall heiße Luft !! ![]()

DENN MALWARE IST SCHEIßE !

…abuse.ch wird von einem beliebigen Schweizer betrieben, der für gemeinnützige Zwecke gegen Malware kämpft…

Mit Durchführung einer Reihe von Projekten, die Internet Service Provider und Netzbetreiber beim Schutz

ihre Infrastruktur unterstützen und somit vor Malware zu schützen. IT-Sicherheitsforscher, Anbieter und Strafverfolgungsbehörden verlassen sich auf auf Daten von abuse.ch, um das Internet sicherer zu machen !!