07.09.2021

Die Server der Ransomware REvil sind auf mysteriöse Weise wieder online

Die Dark-Web-Server für die REvil-Ransomware-Operation sind nach fast zweimonatiger Abwesenheit plötzlich wieder eingeschaltet worden. Es ist unklar, ob dies die Rückkehr der Ransomware-Bande markiert oder ob die Server von den Strafverfolgungsbehörden eingeschaltet wurden.

Am 2. Juli nutzte die REvil-Ransomware-Bande, auch bekannt als Sodinokibi, eine Zero-Day-Schwachstelle in der Fernverwaltungssoftware Kaseya VSA, um etwa 60 Managed-Service-Provider (MSPs) und über 1.500 ihrer Geschäftskunden zu verschlüsseln.

REvil verlangte dann von den MSPs 5 Millionen Dollar für einen Entschlüsseler oder 44.999 Dollar für jede verschlüsselte Nebenstelle in den einzelnen Unternehmen.

11.09.2021

REvil Ransomware ist wieder im vollen Angriffsmodus und lässt Daten durchsickern!!

Die REvil-Ransomware-Bande ist vollständig zurückgekehrt und greift wieder neue Opfer an und veröffentlicht gestohlene Dateien auf einer Datenleckseite.

Seit 2019 führt die REvil-Ransomware-Bande, auch bekannt als Sodinokibi, weltweit Angriffe auf Unternehmen durch, bei denen sie Lösegelder in Millionenhöhe fordern, um einen Entschlüsselungsschlüssel zu erhalten und die Weitergabe der gestohlenen Dateien zu verhindern.

Während ihrer Tätigkeit war die Bande an zahlreichen Angriffen auf bekannte Unternehmen beteiligt, darunter JBS, Coop, Travelex, GSMLaw, Kenneth Cole, Grupo Fleury und andere.

Das Verschwinden von REvil:

REvil schaltete seine Infrastruktur ab und verschwand nach seinem bisher größten Streich - einem massiven Angriff am 2. Juli, bei dem 60 Anbieter von verwalteten Diensten und über 1.500 Unternehmen durch eine Zero-Day-Schwachstelle in der Fernverwaltungsplattform Kaseya VSA verschlüsselt wurden.

REvil forderte daraufhin 50 Millionen Dollar für einen universellen Entschlüsseler für alle Kaseya-Opfer, 5 Millionen Dollar für die Entschlüsselung eines MSP und 44.999 Dollar Lösegeld für individuelle Dateiverschlüsselungserweiterungen in den betroffenen Unternehmen.

Dieser Angriff hatte weltweit so weitreichende Folgen, dass er die volle Aufmerksamkeit der internationalen Strafverfolgungsbehörden auf die Gruppe lenkte.

Vermutlich unter dem Druck und der Sorge, festgenommen zu werden, stellte die REvil-Bande am 13. Juli 2021 plötzlich ihre Tätigkeit ein und ließ viele Opfer im Stich, die keine Möglichkeit hatten, ihre Dateien zu entschlüsseln.

Das letzte, was wir von REvil hörten, war, dass Kaseya einen universellen Entschlüsseler erhielt, mit dem die Opfer ihre Dateien kostenlos entschlüsseln konnten. Es ist unklar, wie Kaseya den Entschlüsseler erhalten hat, aber es hieß, er stamme von einer „vertrauenswürdigen dritten Partei“.

REvil kehrt mit neuen Angriffen zurück:

Nach der Schließung des Systems gingen Forscher und Strafverfolgungsbehörden davon aus, dass REvil irgendwann als neue Ransomware-Operation wieder auftauchen würde.

Zu unserer großen Überraschung wurde die REvil-Ransomware-Bande jedoch diese Woche unter demselben Namen wieder zum Leben erweckt.

Am 7. September, fast zwei Monate nach ihrem Verschwinden, wurden die Tor-Zahlungs-/Verhandlungs- und Datenleck-Seiten plötzlich wieder aktiviert und waren zugänglich. Einen Tag später war es wieder möglich, sich auf der Tor-Bezahlseite einzuloggen und mit der Ransomware-Bande zu verhandeln.

Bei allen früheren Opfern wurden die Timer zurückgesetzt, und es schien, dass ihre Lösegeldforderungen so blieben, wie sie waren, als die Ransomware-Bande im Juli aufhörte.

Es gab jedoch keine Beweise für neue Angriffe bis zum 9. September, als jemand ein neues REvil-Ransomware-Muster, das am 4. September zusammengestellt wurde, auf VirusTotal hochlud.

Heute haben wir einen weiteren Beweis für ihre erneuten Angriffe gesehen, da die Ransomware-Bande Screenshots von gestohlenen Daten eines neuen Opfers auf ihrer Datenleck-Website veröffentlicht hat.

Neuer REvil-Vertreter taucht auf

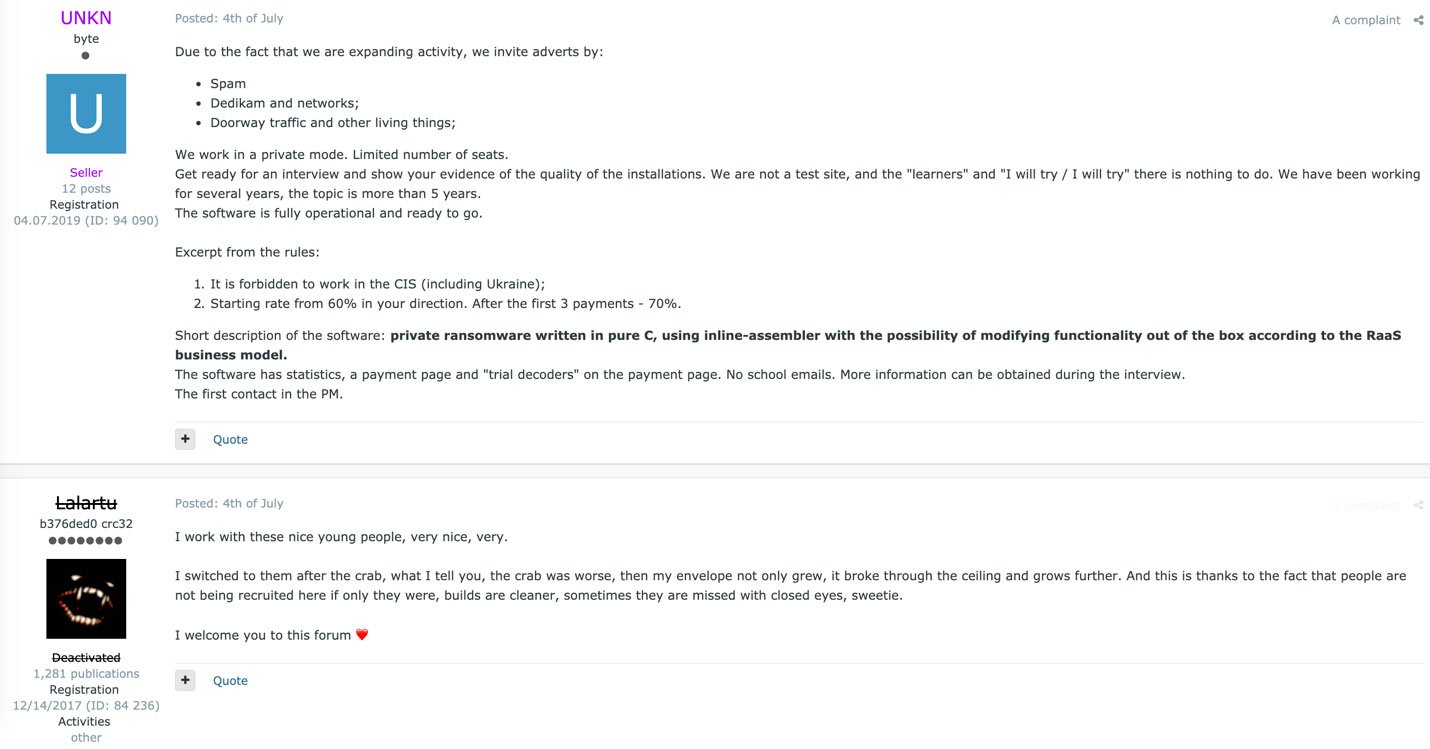

In der Vergangenheit war der öffentliche Repräsentant von REvil ein Bedrohungsakteur mit dem Namen „Unknown“ oder „UNKN“, der häufig in Hackerforen gepostet hat, um neue Mitglieder zu rekrutieren oder Neuigkeiten über die Ransomware-Operation zu veröffentlichen.

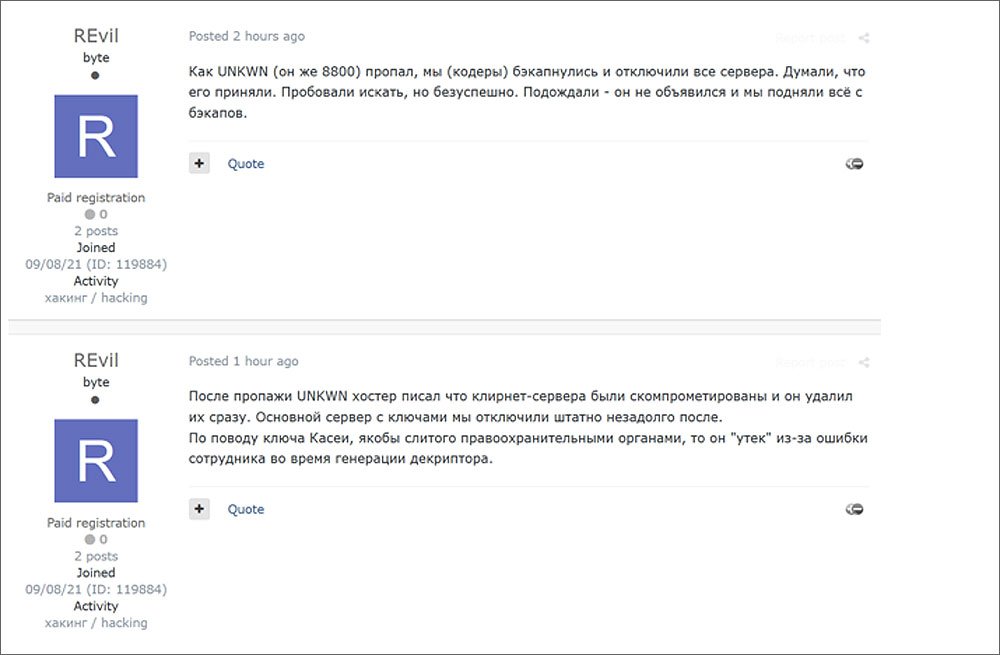

Am 9. September, nach der Rückkehr der Ransomware-Operation, begann ein neuer Vertreter mit dem Namen „REvil“ in Hackerforen zu posten und behauptete, dass die Bande kurzzeitig stillgelegt wurde, nachdem Unknown verhaftet wurde und die Server kompromittiert wurden.

Die Übersetzung dieser Beiträge ist unten zu lesen:

"Als Unknown (alias 8800) verschwand, haben wir (die Coder) alle Server gesichert und abgeschaltet. Wir dachten, dass er verhaftet wurde. Wir haben versucht, ihn zu suchen, aber ohne Erfolg. Wir warteten - er tauchte nicht auf und wir stellten alles von den Backups wieder her.

Nachdem UNKWN verschwunden war, teilte uns der Hoster mit, dass die Clearnet-Server kompromittiert waren und sie sofort gelöscht wurden. Wir haben den Hauptserver mit den Schlüsseln gleich danach abgeschaltet.

Der Kaseya-Entschlüsseler, der angeblich von den Strafverfolgungsbehörden weitergegeben wurde, wurde in Wirklichkeit von einem unserer Mitarbeiter während der Erstellung des Entschlüsselers weitergegeben. - Das Böse

Diesen Behauptungen zufolge wurde der universelle Kaseya-Entschlüsseler von den Strafverfolgungsbehörden beschafft, nachdem diese sich Zugang zu einigen Servern von REvil verschafft hatten.

BleepingComputer hat jedoch von zahlreichen Quellen erfahren, dass das Verschwinden von REvil die Strafverfolgungsbehörden ebenso überrascht hat wie alle anderen.

Ein Chat zwischen einem mutmaßlichen Sicherheitsforscher und REvil zeichnet ein anderes Bild: Ein REvil-Betreiber behauptet, sie hätten einfach eine Pause eingelegt.