https://www.youtube.com/watch?v=zCePL6lkfGA

https://www.youtube.com/watch?v=zCePL6lkfGA

![]()

![]()

Na super und welcher Anbieter Loggt jetzt nicht xD

Kann man ja eigentlich auch gleich ohne VPN unterwegs sein ![]()

Wahrscheinlich loggen sie alle, weil alle irgendwelche Zahlungen abrechnen müssen, maximal betriebene Geräte feststellen müssen oder Volumen/Zeitbegrenzungen einhalten müssen. Und wenn ein konkreter Verdacht in Sachen Morddrohung / Kipo / Terror vorliegt werden die Anbieter die logs auch teilen. Und das ist auch gut so. Dafür nutze ich keinen VPN, der hier diskutiert wird.

Es kommt immer darauf an, was du machst. Ich sehe einen vpn eher als eine Art Hürde. Angenommen ein iptv-Server wird hochgenommen und da sind von den usern ca. 50.000 ips geloggt. Macht sich die Staatsanwaltschaft die Mühe und beantragt die Herausgabe der 50.000 Real-Daten wegen eines illegalen streams von einem VPN-Anbieter, der in z.B. in Honkong sitzt? Wohl eher kaum. Wenn überhaupt, wird nach Bankdaten gesucht oder ips, die nicht einem vpn Anbieter zugeordnet werden können.

wie @wakeup13 schon geschrieben hat, werden wahrscheinlich alle VPN Anbieter irgendeine Form von Logs erheben. Immerhin ist das ja auch nötig, um deren Limits für die einzelnen Kunden durchzusetzen. Man könnte natürlich anfangen und sich seine eigene VPN Infrastruktur aufbauen. Aber das ist dann wieder aus anderen Gründen nicht gerade sicher.

TOR over VPN wäre eine Möglichkeit, wie der VPN Anbieter wesentlich weniger vom Traffic mitbekommt. Und wenn deine Kette aus TOR > VPN > TOR besteht, würde der VPN Anbieter nicht mal deine reale IP kennen.

Stimmt, damit erreichst du eine sehr höhere Wahrscheinlichkeit der Anonymität. Wer Snowdens Buch gelesen hat, weiß was ich mit Wahrscheinlichkeit meine. Allerdings ist TOR für etwa 90% aller VPN-Anbieter-user (download, upload, iptv) vom speed her ungeeignet.

Ja wie gesagt, es erhöht im Falle von VPN over TOR nur deine Anonymität gegenüber dem VPN Anbieter. Was deine Eingangs und Ausgangs TOR Nodes speichern, steht ja noch mal auf einem anderen Blatt. Und vom Speed her ist das TOR Netzwerk für die Warez Szene nicht interessant, dass ist wohl wahr.

Logs or No Logs, dass ist hier die Frage!?!

VPN-Protokolle sind die Daten, die Anbieter über die Nutzung ihres Dienstes aufbewahren. Wenn es darum geht, was sie speichern könnten, müssen Sie daran denken, dass Ihr Provider Zugang zu all Ihren Internet-Aktivitäten hat. Alles, was Ihr ISP normalerweise sehen würde, ist also technisch jetzt für Ihren VPN-Provider zugänglich. Wenn Anbieter tatsächlich alle diese Daten protokollieren und speichern würden, würden sie natürlich keinen sehr attraktiven Dienst anbieten und zweifellos viele Kunden verlieren. Stattdessen ist das Fehlen von Protokollen eines der wichtigsten Verkaufsmerkmale, das von vielen Anbietern ausgestrahlt wird, um Verbraucher zu gewinnen.

Grundsätzlich gilt: Je weniger Logs, desto attraktiver ist der Dienst. Was uns zu den häufig verwendeten Behauptungen „keine Logs“, „Null Logs“ oder „logless“ bringt. Natürlich kann man diese Behauptungen nicht einfach für bare Münze nehmen. Viele Anbieter behaupten, dass sie keine Protokolle führen, aber in Wirklichkeit führen die meisten irgendeine Form von Aufzeichnungen. Die Zweideutigkeit entsteht, weil es viele verschiedene Arten von Protokollen gibt, die sie führen könnten. Sie müssen sich eingehender mit Datenschutzrichtlinien und/oder Nutzungsbedingungen befassen, um herauszufinden, welche Informationen, wenn überhaupt, aufgezeichnet werden.

Eine andere Sache, die man bedenken sollte, ist, wie lange Protokolle tatsächlich gespeichert werden. Einige Anbieter löschen Daten automatisch nach 24 Stunden, während andere sie möglicherweise länger, sogar unbegrenzt, aufbewahren. Aus der Sicht der Nutzer ist ersteres natürlich besser.

Eine Sache, die man beachten sollte, bevor wir uns mit den verschiedenen Arten von Protokollen befassen, ist, dass in den Datenschutzrichtlinien oft von Tracking und Cookies auf der eigenen Website des Anbieters die Rede ist. Dies ist völlig getrennt von der VPN-Nutzung und ein normaler Bestandteil jedes Online-Geschäfts.

Lassen Sie uns nun einen Blick auf die verschiedenen Arten von Protokollen werfen, auf die Sie bei der Suche nach Anbietern stoßen könnten.

Verbindungs-Protokolle:

Diese können als Metadaten, Diagnoseprotokolle oder Nutzungsprotokolle bezeichnet werden. Sie können Zeitstempel, den verwendeten VPN-Server und die Menge der verbrauchten Bandbreite enthalten. Manchmal sind diese Daten an ein individuelles Konto gebunden, in anderen Fällen werden sie nur auf aggregierter Basis gesammelt.

In der Regel werden diese Aufzeichnungen zur Verbesserung und Aufrechterhaltung des Betriebs verwendet. Auf der Basis einzelner Benutzer muss ein Anbieter möglicherweise die Anzahl der gleichzeitigen Verbindungen oder die Menge der pro Tag oder Monat übertragenen Daten verfolgen. Es ist auch sinnvoll, dass ein Anbieter wissen möchte, wie viele Personen einen bestimmten Server gleichzeitig benutzen und wie hoch die Last auf diesem Server ist, um den Dienst zu optimieren.

Wenn es um den Datenschutz geht, stellen Daten, die auf aggregierter Basis gesammelt werden, kein ernsthaftes Risiko dar. Verbindungsprotokolle, die an einen einzelnen Benutzer gebunden sind, sind etwas heikler. Es hängt wirklich von der Art der Protokolle ab und davon, ob sie mit irgendwelchen persönlich identifizierbaren Informationen (PII) verknüpft sind. Wenn die Protokolle an ein Benutzerkonto gebunden sind, kann dies immer noch in Ordnung sein. Einige Anbieter ermöglichen es Ihnen, ein Konto zu eröffnen, ohne irgendwelche PII auszuhändigen. Beispielsweise ist ein Konto, das mit einer Wegwerf-E-Mail-Adresse erstellt und über Bitcoin bezahlt wurde, nicht zu einer Person rückverfolgbar, wenn keine PII erforderlich sind.

Eine wichtige Sache, die hier zu beachten ist, ist die Definition von PII. Einige Anbieter geben an, dass sie keine PII benötigen, aber sie zeichnen die IP-Adresse des Benutzers auf. Diese kann bei der Anmeldung mit dem Konto verbunden oder als Teil der Verbindungsprotokolle aufgezeichnet werden. Damit kommen wir zu unserer nächsten Art von Protokoll.

IP-Adressen-Protokolle:

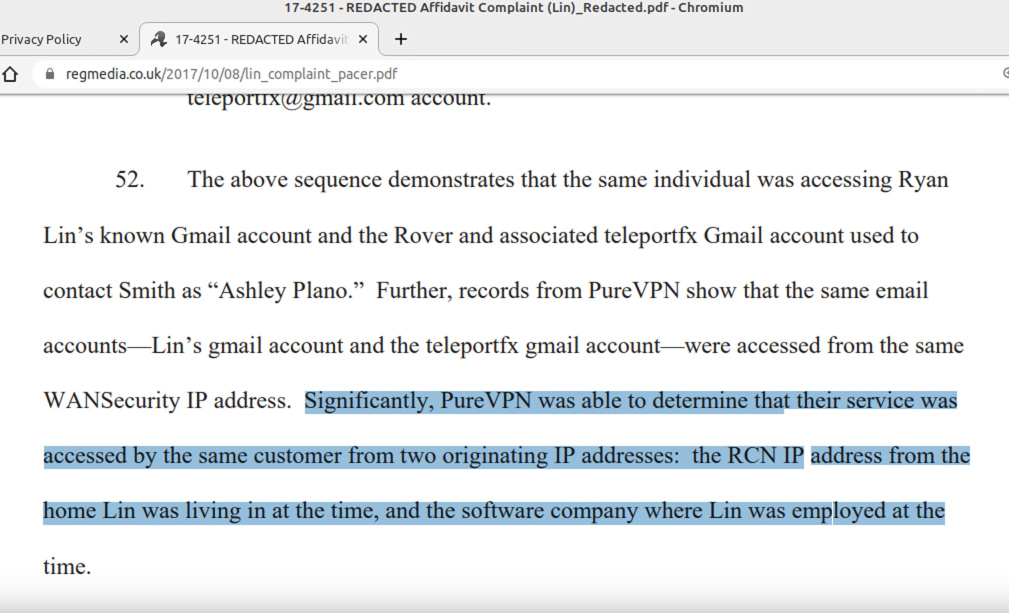

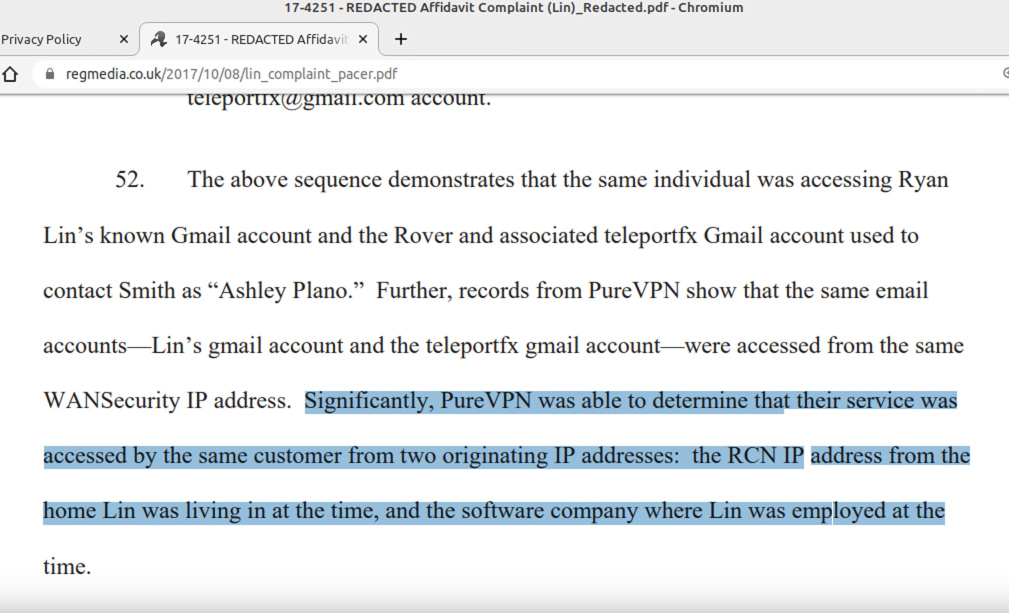

IP-Adress-Protokolle sind der Ort, an dem viele vermeintlich „no logs“-Anbieter in Schwierigkeiten geraten. Eine IP-Adresse könnte leicht einer Person oder zumindest einem einzelnen Wifi-Router zugeordnet werden und sollte wirklich als PII betrachtet werden. Eine IP-Adresse, die mit einem Zeitstempel verbunden ist, könnte möglicherweise die tatsächliche Aktivität mit einer Person in Verbindung bringen. In der Tat war dies das Szenario in einigen der Fälle, die wir beim Durchgehen unserer VPN-Liste erwähnen werden.

Einer der Hauptgründe für die Verwendung eines VPN ist die Verschleierung Ihrer IP-Adresse. Wenn diese Informationen protokolliert und gespeichert werden, besteht die Möglichkeit, dass sie für Dritte zugänglich sind. Im besten Fall könnten sie durch lästige Werbetreibende erworben werden, die bestrebt sind, ein Profil um jeden Benutzer herum aufzubauen. Im schlimmsten Fall könnten sie in die Hände von böswilligen Hackern, Copyright-Trollen oder Regierungsbehörden gelangen.

Verkehrsprotokolle:

Schließlich, aber vielleicht am wichtigsten, haben wir Verkehrsprotokolle. Wenn es um VPNs geht, sind dies die schlechtesten Protokolle. Sie enthalten den Inhalt des Internetverkehrs, wie z.B. Browserverlauf, heruntergeladene Dateien, getätigte Käufe, gesendete Nachrichten und verwendete Software. Wirklich, niemand sollte ein VPN in Betracht ziehen, von dem berichtet wurde, dass es diese Art von Protokollen führt. Damit wird einer der Hauptzwecke eines VPN - der Schutz der Privatsphäre - wirklich zunichte gemacht.

Es gibt verschiedene Gründe, warum diese Protokolle geführt werden können, aber der Hauptgrund ist der Profit. Aus diesem Grund ist es wichtig, vor kostenlosen VPN-Diensten besonders vorsichtig zu sein. Diese Anbieter müssen irgendwie Geld verdienen, und Daten sind wertvoll. Daten, die dazu beitragen, ein Profil um einen einzelnen Benutzer herum zu erstellen, sind es besonders und können an Werbetreibende oder andere Dritte verkauft werden. Im schlimmsten Fall könnten Hacker oder Schnüffler diese Protokolle in die Hände bekommen

Durchsuchungsbefehl Canaries:

Ein weiterer bemerkenswerter Begriff, bevor wir weitermachen, ist der „Kanarienvogel des Haftbefehls“. Diese werden von einigen Anbietern als eine Möglichkeit zur Wahrung der Privatsphäre beworben. Ein „Warrant Canary“ ist in der Regel eine einzige Webseite, die in der Regel einmal im Monat aktualisiert wird und auf der angegeben wird, dass keine geheimen Vorladungen der Regierung an den Anbieter ausgestellt wurden. Wenn die Erklärung entfernt wird, signalisiert dies standardmäßig, dass eine Vorladung erlassen wurde und alarmiert die Nutzer als solche.

Natürlich hätte ein Anbieter, wenn er völlig loglos ist, ohnehin keine Daten zu übergeben. Daher würden viele der Anbieter mit einer echten „No-Logs“-Politik argumentieren, dass eine Vorladung sinnlos ist. Und die Tatsache, dass sie oft nur einmal im Monat aktualisiert werden, macht sie noch weniger nützlich. Nichtsdestotrotz erwähnen wir in diesem Beitrag Haftbefehlskanarien als relevant für die Anbieter.

Five Eyes und 14 Eyes-Länder:

Ein weiterer Faktor, der im Zusammenhang mit der Strategie des Holzeinschlags hervorzuheben ist, ist der Standort des jeweiligen Anbieters im Land. Insbesondere ist es hilfreich zu wissen, ob Ihr Provider in einem Five Eyes- oder 14 Eyes-Land ansässig ist. Die Five Eyes (FVEY) ist ein Geheimdienstpakt oder eine Allianz zwischen den Ländern, die an der UKUSA-Vereinbarung beteiligt sind. Dies sind Australien, Kanada, Neuseeland, Großbritannien und die USA. Gemäss der Vereinbarung tauschen diese Länder nachrichtendienstliche Informationen über Signale untereinander aus.

Eine der Auswirkungen des FVEY-Abkommens, die für VPN-Benutzer wichtig ist, besteht darin, dass es den teilnehmenden Ländern die Möglichkeit bietet, ihre eigenen Überwachungsgesetze zu umgehen. Unterschiedliche Länder haben unterschiedliche Gesetze, und es kann Regierungen gestattet sein, Personen in anderen Ländern zu überwachen, aber nicht in ihrem eigenen. Der Informationsaustausch zwischen Ländern bedeutet, dass Regierungen die Bürger und Handelsinformationen der jeweils anderen Länder ausspionieren können.

Vielleicht haben Sie auch von den 14 Augen gehört. Damit ist eine erweiterte Gruppe von Nationen gemeint, die weitere neun Länder umfasst: Belgien, Dänemark, Frankreich, Deutschland, Italien, die Niederlande, Norwegen, Spanien und Schweden. Diese Länder beteiligen sich auf verschiedene Weise am Austausch von nachrichtendienstlichen Erkenntnissen über Signale.

Weitere Länder, die Berichten zufolge an der Five Eyes-Allianz beteiligt sind, sind Südkorea und Singapur. Auch Japan ist wegen seiner Überwachungsbeziehungen zu den USA in die Nachrichten gekommen, ebenso wie Israel.

Einige der datenschutzbewussteren Benutzer möchten es vielleicht vermeiden, Anbieter mit Sitz in einem dieser Länder zu nutzen. Möglicherweise möchten Sie es sogar vermeiden, sich mit Servern in diesen Ländern zu verbinden, wenn dies möglich ist.

VPN-Richtlinien enthüllt:

Nachdem wir nun die Arten von Protokollen behandelt haben, die von Providern aufbewahrt werden könnten, und wofür sie verwendet werden könnten, werden Sie eine viel bessere Vorstellung davon haben, worauf Sie bei der Überprüfung der Protokollierungsrichtlinien verschiedener Provider achten sollten. Es ist an der Zeit, sich damit zu befassen und genau zu offenbaren, was diese Provider verfolgen und speichern, um Ihnen bei der Entscheidung zu helfen, welcher der beste für Sie sein könnte.

Warum postest du die Quelle nicht dazu? ^^