Kommentare zu folgendem Beitrag: NordVPN: Android App plaudert sensible Daten aus

Und damit hat sich der Anbieter doch schon komplett erledigt. Was soll ich mit einem VPN Anbieter der meine Daten speichert (Die nebulöse Angabe von Gründen ist da eh schon überflüssig, Es sollte keinen Grund geben). FAIL!

mir ist auch aufgefallen bei manchen Anbieter wenn man zb den Server Deutschland klickt und dan auf ein paar Seiten surft und dann auf seiten wie myip.com oder ander geht steht auf einmal der Server in Romenien oder Holland. auch bei NordVPN und so

Warum lesen die Leute immer nur die Schlagzeilen und recherchieren nie selbst? Dies hat nichts mit Ihrer Privatsphäre zu tun und überwacht/verfolgt Ihre Aktivitäten während der Nutzung eines VPN nicht. E-mails werden für Benutzer verwendet, um Marketing-/Dienstleistungs-E-Mails zu erhalten, und NordVPN bietet die Möglichkeit, diese E-Mails abzulehnen.

Ist ja mal richtig zu kot…n ![]()

Hab gleich mal die Linux App und Android App gelöscht. Ich hoffe, dass bei Linux nichts Schlimmeres passiert ist, da die Installation mit root rechten lief.

Warte nun erst mal auf antwort der Technik von NordVPN, nachdem man mir im Chat nicht weiterhelfen konnte. Meine Fragen waren:

- Sind bei der Linux App auch Tracker vorhanden.

- Kann ich den Code der Linux App einsehen.

Vermutlich werde ich nach Ablauf wechseln. Bis dahin werde ich openvpn benutzen als App. NordVPN hat dafür Anleitungen:

Android: https://nordvpn.com/tutorials/android/openvpn/

@gregorb

Ich will definitiv nicht, dass google oder wer auch immer mich trackt …

@gregorb Im Artikel steht aber auch, dass es eben nicht nur um die E-Mail-Adresse geht. Außerdem: Wieso sollte die sonst noch jemanden etwas angehen? Und warum wird das nicht ausdrücklich auf der Webseite erwähnt, was da geschieht?

Dieser Moment, wenn man sich darüber beschwert, dass die Community den Artikel nicht gelesen und verstanden hat aber man den Artikel selbst nicht gelesen und verstanden hat. Topkek.

Also die Antwort meiner Fragen ist folgende:

Linux application tracks only connection and login information (in order to establish a connection to the VPN server) as well as for any crashes or troubleshooting cases of connection issues.

Unfortunately, we cannot share the code of Linux application as it is not an open-source.

Ich werde wie gesagt so lange ich bei NordVPN bezahlt habe, einfach openvpn nutzen und nicht deren Software. Obwohl das Linuxtool echt klasse war.

Glaubst du du bist mit OpenVPN und NordVPN sicher ? nein mein Freund kann ich dir nur sagen können ja auch was sie wollen mit ihren Server Treiben die können ja auch Tracker auf ihren Server Installieren das kann man nicht Kontrollieren ich würde von dort komplett verzichten nur dann bist du sicher.

Der Type wird noch weitere VPN Apps Testen https://www.kuketz-blog.de/

Wirklich sicher bist du nirgends.Im Prinzip kann man es nur schwerer machen und so hoffen, dass der Preis für die Person die dich tracen will, zu groß ist (bzw. du den Aufwand nicht wert bist).

Deshalb sollte man schon die VPN Verbindung an sich über TOR etablieren. Dann kennt der VPN Anbieter in keinem Fall deine reale IP. Wobei TOR natürlich auch nur begrenzt Sicherheit bietet.

Also die Tracker können USER eindeutig identifizieren. Ob es nun die App selber macht oder die Tracker, ich bin beim Kauf davon ausgegangen, dass mich NordVPN nicht trackt oder identifiziert.

Es ist eine Enttäuschung und ich suche eine andere Lösung, vielleicht einfach VPN über die FritzBox.

Benutze am besten solange Du NordVPN hast einfach die openvpn app. Dann Brauchst Du die Software von NordVPN nicht.

Ich an deiner Stelle würde den VPN Anbieter wechseln. Wenn man denen bei ihrer App nicht vertrauen kann, sollte man zurecht ein Misstrauen gegen deren gesamtes Unternehmen hegen.

Allgemein ist meiner Meinung nach bei Android und Smartphones in vielerlei Hinsicht wenig Sicherheit geboten. Denn alleine die Google Apps tracken ohne ende. Ein wenig besser wirds, wenn Playstore und so weg sind, aber wirklich sicher kriegt man es nicht.

Solange ich keinen 100%-Beweis habe, dass NordVPN auch anderes mitlogt, werde ich solange ich gezahlt habe da bleiben. Vermutungen bringen nichts. Und danach werd ich mich wohl umsehen nach etwas Besserem. Wer wirklich sichergehen will, könnte auch 2 verschiedene VPN nehmen.

Das Problem mit Sicherheit ist eh ein Fass ohne Boden. Wer von uns benutzt schon beispielsweise Coreboot bzw. einen alten Intel Core2Duo wie Stallman, sodass er sich um Intel ME oder seine Festplatten … keine Sorgen machen muss.

Jeder muss selber wissen, was für ein Level er ungefähr benötigt und was dem Feind sein Kopf wert sein wird.

Einige Beispiele über Sicherheitsprobleme:

In der man zu wipe steht (in debian):

NOTE ABOUT JOURNALING FILESYSTEMS AND SOME RECOMMENDATIONS (JUNE 2004)

Journaling filesystems (such as Ext3 or ReiserFS) are now being used by

default by most Linux distributions. No secure deletion program that does

filesystem-level calls can sanitize files on such filesystems, because sen‐

sitive data and metadata can be written to the journal, which cannot be

readily accessed. Per-file secure deletion is better implemented in the

operating system.Encrypting a whole partition with cryptoloop, for example, does not help

very much either, since there is a single key for all the partition.Therefore wipe is best used to sanitize a harddisk before giving it to

untrusted parties (i.e. sending your laptop for repair, or selling your

disk). Wiping size issues have been hopefully fixed (I apologize for the

long delay).Be aware that harddisks are quite intelligent beasts those days. They

transparently remap defective blocks. This means that the disk can keep an

albeit corrupted (maybe slightly) but inaccessible and unerasable copy of

some of your data. Modern disks are said to have about 100% transparent

remapping capacity. You can have a look at recent discussions on Slashdot.I hereby speculate that harddisks can use the spare remapping area to

secretly make copies of your data. Rising totalitarianism makes this almost

a certitude. It is quite straightforward to implement some simple filtering

schemes that would copy potentially interesting data. Better, a harddisk

can probably detect that a given file is being wiped, and silently make a

copy of it, while wiping the original as instructed.Recovering such data is probably easily done with secret IDE/SCSI commands.

My guess is that there are agreements between harddisk manufacturers and

government agencies. Well-funded mafia hackers should then be able to find

those secret commands too.

Ein Kollege hatte auch schon 2-Mal das SEK samt LKA zu Hause. Natürlich hatte er alle platten verschlüsselt. Da sie das beim ersten Mal gemerkt haben, war beim 2. Besuch einige Jahre später folgende Taktik dran:

Sie haben vor dem Haus versteckt gewartet und waren mit dem Internetprovider in Kontakt. Als der Kollege nun nach Hause kam, den Laptop anhatte und der Provider den Bullen bestätigt hat, dass die Leitung benutzt wird, flog die Tür auf: Rauchgranate oder was Ähnliches wurde geschmissen, Gummigeschoss aus nem Gewehr ans Bein etc. Dann kam gleich ein LKA Spezi, der extra die gesamte entschlüsselte Platte vor Ort kopiert hat …

Dagegen hilft nur noch ein Killswitch, den man schnell genug benutzen kann oder man hat verschiedene Verschlüsselungsstufen, sodass auf dem normalen System nichts gefunden wird und man die „anderen“ Daten nur kurz und bei Bedarf öffnet.

Das Interessante war, dass die Anklagen fallen gelassen wurde und er die Festplatten wiederbekam mit allem drauf. Es wurde nichts gelöscht, auch keine „Kopien“ etc.

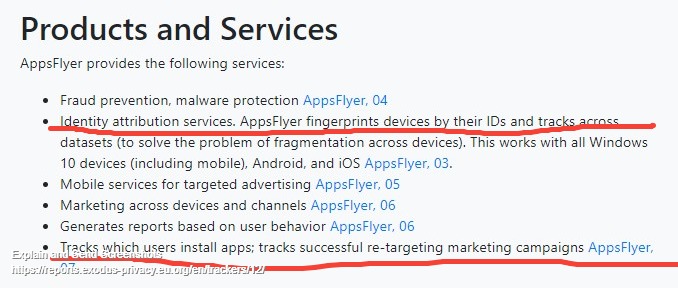

Ich komme gar nicht hinterher, der Kuketz bloggt beinahe täglich neue Schauergeschichten. Aber ich kann ja nicht nur immer das eine Thema bringen. Bei der Android-App von Avast waren sogar 14 Tracker drin!

Aktuell setzte ich auf ein mit Vera Crypt verschlüsseltes Hostsystem + veracrypt verschlüsselte VM + veracrypt verschlüsselten storage für die VM der beim Start der VM (Also rein für normale Nutzung) nicht eingebunden ist (Also verschlüsselt). Das sind quasi 3 layer Verschlüsselung mit unterschiedlichen Paswörtern ab 20 Symbolen, Buchstaben, Zahlen Passwortlänge die nur in meinem Gehirn gespeichert sind. Desweiteren nutze ich dafür einen dediziertes System. Auf meinem alltagsrechner ist keine Verschlüsselung anzufinden. Allerdings auch keine Daten von Interesse.

Ein Killswitch wäre natürlich eine wichtige Sache. Wobei ich persönlich keine illegalen Dinge mache. Ich richte mir sowas nur gerne zum Spaß ein und weil mich die Anwednung interssiert. Habe schon oft gelesen, dass sich Leute eine Steckdosenleiste mit Schalter unter den Schreibtisch kleben. Allerdings bringt das nichts mehr, wenn man dich vom Platz gelockt hat. Man bräuchte sowas wie beim Jetski fahren. So eine Kordel die, wenn man vom Platz aufsteht und sich der Faden spannt, die Stromversorgung trennt in dem mechanisch die Stromversorgung getrennt wird.

Hälst du Hardware Lücken wirklich für ein realistisches Angriffszenario?

Mal ne frage

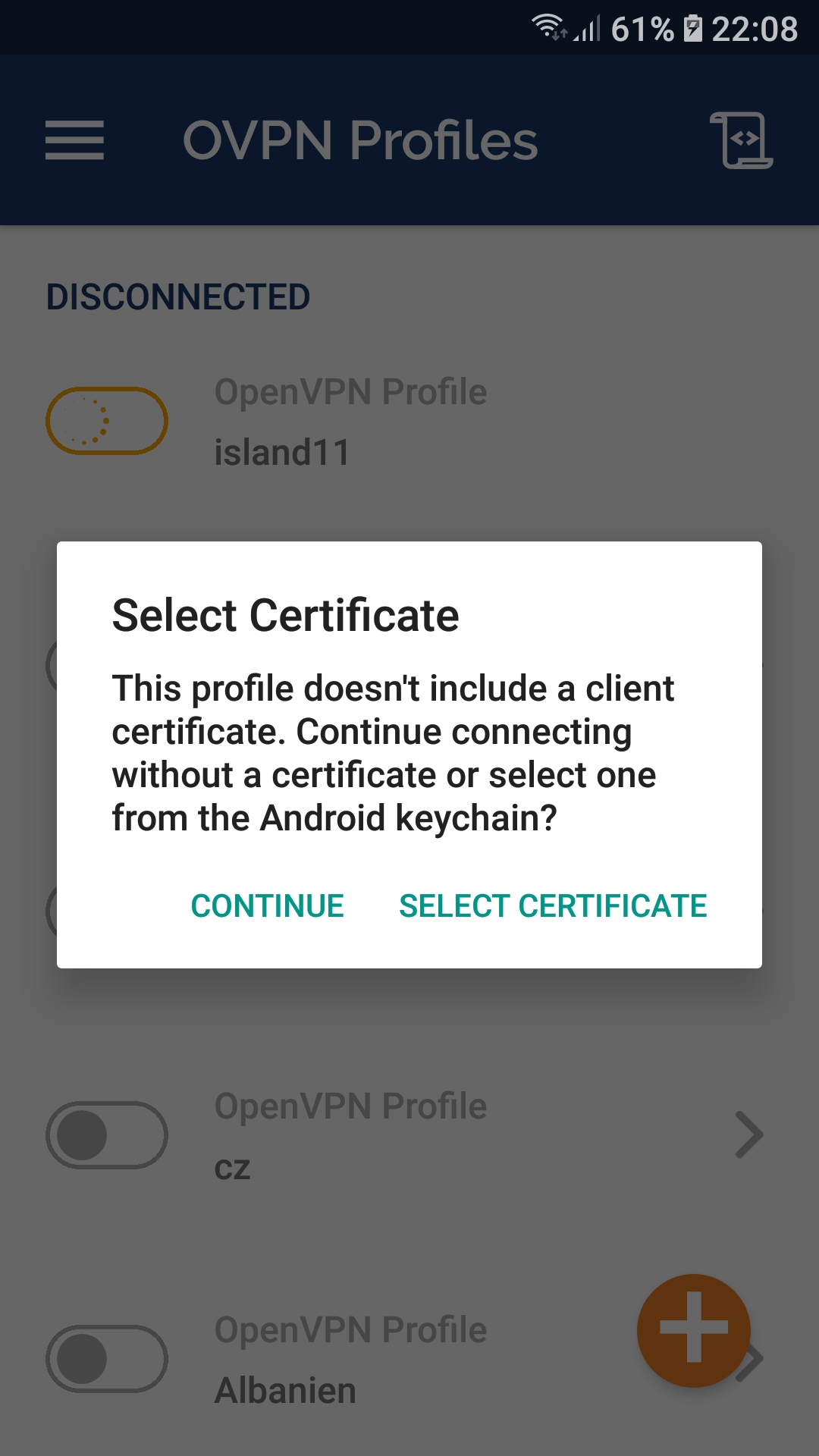

Habe mir jetzt die open vpn connect app installiert.

Kann mich auch verbinden, das problem ist, es wird mir nur ein schlüssel angezeigt wenn ich den vpn server ausgewählt habe, da bin ich also nicht im tunnel. Ausserdem fragt er nach einem zertifikat, dass ich nirgends finde, auch bei nord vpn im livechat haben die mir nur den link zu den servern. Zip gegeben.

CONTINUE klingt intressant.

Bearbeitet…jjj