Wenn du beim Thema Sicherheit die „eierlegende Wollmilchsau“ suchst, wirst du wohl enttäuscht werden!

Natürlich könnte man nun deine Fragen beantworten und dir irgendwelche Produkte und Vorgehensweisen ans Herz legen, was ich persönlich aber als sinnfrei erachte, da deine individuellen Bedürfnisse einfach nicht bekannt sind!!

Des weiteren muß ich fragen: Was nutzen dir Betriebssysteme, Anbieternamen, Email-Dienste etc. wenn es dabei für ein relevantes Zusammenspiel nicht damit getan ist, diese Dinge einfach nur zu installieren bzw. zu nutzen? Um dabei einen einigermaßen professionellen Ansatz zu erhalten, ist eigentlich immer eine individuelle und abgestimmte Konfiguration von Nöten!

Um damit nun deine ursprüngliche Frage aus dem Zitat zu beantworten >>> NEIN !

Ein professioneller Schutz, kann auch nur von Profis zu Stande gebracht werden!!

- Die gibt es immer, da das Internet und dessen Nutzung, keine statische Angelegenheit ist…Jede Maßnahme ist in dem Fall nur so gut, wie ihre Gegenmaßnahme!

- Die Bequemlichkeit bei der Nutzung einfach mal hinten anstellen!

- Sich mal Gedanken machen, um sein eigenes Nutzungsverhalten / Surfverhalten (Ist das alles nötig?)

- Ist man selber zukünftig in der Lage, seine eingesetzten Maßnahmen selber zu betreuen?

- etc. pp.

- Letztendlich kocht jeder Hersteller mit dem gleichen Wasser! Ohne manuelle Nacharbeiten sind die verschiedenen Browser alle gleich gut bzw. schlecht!

VPN = Ja! Was willst du dabei, ohne die speziellen Kenntnisse denn selber machen?? Ein passender VPN-Provider ergibt sich wieder aus deinen persönlichen Bedürfnissen!

Siehe dazu: https://de.thatoneprivacysite.net/email-comparison/#detailed-email-comparison

Da würde ich immer ein Live-System allen anderen gegenüber bevorzugen!

Wie gesagt, ein Live-System wäre die Vorgabe, um den Datenschutz und die Anonymität weitest möglich nutzen zu können!

Live-Systeme kann man auf verschiedener Weise bereitstellen:

- Von einem externen Boot-Medium, den Computer jedes mal zu starten, so dass das OS nur noch über den flüchtigen Arbeitsspeicher vorgehalten wird.

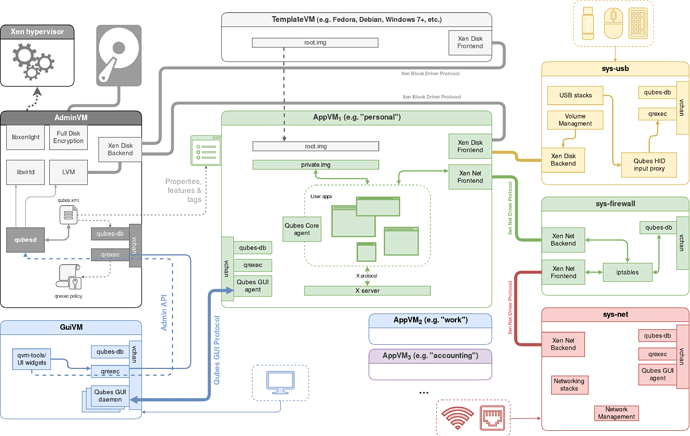

- Auf einem fest installierten Host-System werden über den Einsatz von virtuellen Maschinen, je nach Verwendung, verschiedenste Live-Systeme hochgefahren

Bei den vielen Linux-Distributionen (egal, ob lve oder nicht), die es mittlerweile gibt, sollte man sich vorab auch über den Einsatzzweck im Klaren sein!

Bei den Distris zum Thema Sicherheit & Anonymität, gibt es aber auch schon diverse Unterschiede, die sich dann im Nutzungsverhalten wieder niederschlagen. Tails zum Beispiel läuft ausschließlich über eine TOR-Verbindung, was natürlich auch einige Nachteile beinhaltet

Zusammenfassend kann man also deine Fragestellungen beim besten Willen nicht einfach pauschalisiert beantworten!!

Eine gewisse Kompetenz in IT-Kenntnissen muß zwingend vorhanden sein, um der „eierlegenden Wollmilchsau“ nahe zu kommen! Unbedarfte Nutzer müssen dann halt die Hilfe von Extern in Anspruch nehmen, wenn denen die Sicherheit & Anonymität so immens wichtig ist!!!