Kommentare zu folgendem Beitrag: eBay Kleinanzeigen: Mein Account wurde gehackt – was tun?

Bin mal gespannt, ob dich ein Opfer wegen Betrugs verklagt, idR ziehen die eigentlichen Betrüger die Kommunikation ohnehin möglichst schnell auf andere Plattformen.

Habe es ohnehin nie verstanden, warum es bei ek kein (optionales) Postident gibt.

Und wie hätte das in diesem Fall geholfen?

1 Keine Zwei-Faktor-Authentifizierung

2 Kein temporärer Papierkorb

3 Löschen von Nachrichten ohne E-Mail Benachrichtigung möglich

4 Abschaltbare Mailbenachrichtigung (ohne E-Mail Benachrichtigung)

5 Keine Warnmail über einen neuen unbekannten Login

1 2FA: hätte man bei einem alten Account auch nicht aktiviert, wenn in den letzten Jahren eingeführt worden wäre, schließlich „alter“ und „ungenutzter“ Account. Für die Zukunft natürlich ein sinnvolleres Feature.

2 Finde ich auch sinnvoll, aber auf anderen Plattformen möchte man auch den Papierkorb selbst löschen können.

3 Auf welcher Plattform bekommt man eine E-Mailbenachrichtigung, wenn man seine eigenen Nachrichten löschen?

4 Die abschaltbare Mailbenachrichtigung ist auf vielen Plattformen ein gern gesehenes und genutztes Feature, u. a. in Foren, denn nicht für alles will man immer benachrichtigt werden.

5 Wenn nicht dauerhaft Daten über den Anwender gesammelt werden, kann man auch keine Warnmail schreiben. Bei anderen Seiten ärgert man sich immer über die Sammelwut, immer der Zwist: „Wie viele Daten sammel ich und werte ich aus?“

Versteh mich nicht falsch, ich verstehe die Gedanken grundsätzlich, aber in einem anderen Kontext (wie Datenschutz und Usability) finde ich einige der Ideen nicht so toll. Und am Ende ist es so: es gibt sicherlich noch einige Projekte im Netz, wo man früher aktiv war und seine Daten nicht komplett gelöscht hat. Früher gab es eben gewisse Möglichkeiten (2FA) auch nicht, das muss man auch realistisch betrachten. In dem Fall hattest du auch noch Glück, dass das Passwort zu deinem E-Mailkonto nicht identisch war, denn einige 2FA laufen auch über E-Mail, sodass selbst das auf den Seiten nicht geholfen hätte.

Zukunftsgerichtet sind die Punkte natürlich positiver zu bewerten und E-Mailpseudonyme und Passwort-Manager machen vieles auch erheblich leichter in der Umsetzung.

Manche Dienste erlauben kein Pluszeichen in der Mailadresse, wenn man sich dort registriert. Mit Punkten „h.one.y.bee@gmail.com“ sollte das ebenfalls funktionieren. Landet alles in derselben GMail Inbox.

Gehackt wurde ich selber noch nicht, aber über eine EMail Adresse, die ich Ebay gegeben habe, kam mal Spam. Ebay wurde glaube ich 2014 gehackt. Dummerweise war das meine Hauptadresse anstatt einem Alias. Ich konnte das dann aber doch einigermaßen lösen. Es wurde ein neuer Alias angelegt (bei Arcor/Vodafone gibts 15 Aliase kostenlos) und bei Ebay eingetragen. Da kam ein Brief mit der Post, wo ich die neue EMail Adresse bestätigen musste. Und dann noch einen Filter für die Hauptadresse eingerichtet, dass alles was da reinkommt ungesehen in den Spamordner verschoben wird. Dann war wieder Ruhe. Bin jetzt seit ca. 5 Jahren 100% Spam-frei.

Aber sind Aliase bei GMail denn überhaupt noch nötig? Deren Spam-Filter ist doch so gut, die filtern gleich alles weg, da müsste man doch gar nichts mehr mitbekommen.

Und wie hätte das in diesem Fall geholfen?

Mein Kommentar zielte primär auf die seit über 10 Jahren existierenden Scams mit den Versand nach England und Co ab.

Hier hätte es aber u. U. auch geholfen. ek erlaubt nur maximal 1 Account pro Person, mit Postident würde das Verifizieren des 2. Accounts (aktueller Account) nicht funktionieren. Der Autor hätte also wohl oder übel den ersten Account (alten Account) weiter verwenden müssen und bei diesen eMail-Adresse und ggf. Passwort geändert. Vielleicht wäre das Problem dann gar nicht erst entstanden.

Danke für deinen umfangreichen Kommentar!

Zum Papierkorb. Primär wäre dabei mir der Wunsch da, dann eine Mailnachricht zu verschicken, wenn dieser geleert werden würde. Genauso, wenn der Mailversand der Nachrichten deaktiviert wird, so als Bestätigung. Zu fünft wären da sicher genug Daten vorhanden. Es reicht ja, wenn ein Cookie für das bekannte Gerät gesetzt ist. Besser wäre natürlich ein Log des OS/Netzproviders/Geräts, so wie es die anderen tun.

Usability steht in der Regel immer der Sicherheit entgegen. Leider steht der Schutz der Mitglieder bei eBay Kleinanzeigen nicht im Vordergrund.

Ich glaube mit Postident Zwang, hätte ich eBay Kleinanzeigen nie verwendet. So ein Zwang würde auch enorme Kosten verursachen, die dann jemand tragen müsste. Und damit wären die kostenlosen Kleinanzeigen so ziemlich Geschichte.

Aber spielen wir das Spiel mal weiter, wieso nicht? Ich habe mittlerweile einen neuen Ausweis bekommen und eine neue Adresse. Die Daten wären also unterschiedlich gewesen. Damit sollte doch eine Anlage eines neuen Accounts möglich gewesen sein, oder?

Ein Alias filtert ja nicht nur Spam. Er kann sicherstellen, dass dein Gegenüber die richtige Mailalias kennt. Damit bist du mit einem Faktor mehr gegen Phishing geschützt, da ein Angreifer diese ja auch kennen müsste.

Ja, gegen solche Scams ist KYC natürlich sinnvoll. Allerdings widerspricht das auch einfach dem Prinzip von „Kleinanzeigen“, die eBay damit eigentlich nur digitalisieren wollte. Ein deutschlandweiter / internationaler Versand war ursprünglich sicherlich nicht angedacht, zu dem es immer mehr verkommen ist. Bei Verkäufen von Haus zu Haus hätte man diese Problematik vermutlich nicht.

Da würde ich behaupten wollen, dass du damit eher allein bist. In 99,9% der Fälle wird die Aktion vom rechtmäßigen Account-Inhaber durchgeführt und da kenne ich keinen, der über seine Aktionen noch eine E-Mail-Erinnerung haben möchte. Die erzeugt schließlich auch wieder den Aufwand, sie zu löschen, oder landet gleich im Spam.

Ich fände es immer noch schön, wenn die Seiten so wenig wie möglich Daten über mich speichern. Cookies werden bei mir auch automatisch gelöscht, so wie es (meiner Meinung nach) auf jedem PC eingestellt sein sollte, aber das bleibt wohl ein Wunschtraum.

Sehr nervige Dienste! Die Punktlösung kannte ich noch nicht, ist aber auch auf die Länge der E-Mail begrenzt und ohne Stichwort auch schwierig nachträglich zuzuordnen, wo man die Adresse verwendet hat. Dennoch danke dafür!

Abgesehen vom bereits von honeybee genannten Punkt, dass der Alias für jede Seite bekannt sein muss, weißt du auch durch den Alias direkt, auf welcher Seite es eine Datenlücke gab. Allerdings sind natürlich auch Hacker so clever, die Aliase bei GMail-Adressen sofort zu filtern, sodass im späteren Datensatz eventuell nur noch die Hauptadresse steht.

Postident habe ich vor zwei Jahren mal gemacht, um eine Prepaid Sim-Karte fürs Handy nutzen zu können. Da gab es eine Option, das Postident-Verfahren elektronisch bei der Post abzuspeichern. Man muss das dann nur ein einziges mal machen, und wenn man sich bei dem nächsten Anbieter mit Postident registrieren will, kann man das online erledigen, ohne nochmals einen Ausweis vorzeigen zu müssen oder einen Videochat zu starten. Ich habe die Option nicht genutzt, kann also nicht sagen, wie das in der Praxis funktioniert.

Das mit den Aliasen ist ja bei Apple inzwischen Standard, dass man dort beim „Anmelden mit Apple“ einen Haken setzen kann, so dass der Anbieter nicht die echte Mailadresse zu sehen bekommt. Das dürfte dann auch besser funktionieren als bei Vodafone, weil das E-Mail-Programm ja nichts über Aliase weiß. Antwortet man also auf eine Mail, die über einen Alias eintrudelt, bekommt der Empfänger trotzdem die echte Adresse. Das kann man auflösen, indem man eine Weiterleitung einrichtet, über den Anbieter mit den Aliasen also nix selber versendet. Leider war die Weiterleitungsfunktion bei Vodafone vor einem Jahr defekt, die haben da auf eine neue Software umgestellt. Müsste ich wieder mal checken, ob das jetzt geht. Wie die Gmail App für Android das handhabt, weiß ich nicht. Bei Firefox gibt es noch das Relay, das erlaubt ebenfalls das Verstecken der echten Mailadresse. Allerdings braucht man dafür eine Erweiterung im Browser, und ob Mozilla das 20 Jahre lang durchhält, wenn die Einnahmen wegfallen, ist ebenfalls fraglich. Dann muss man plötzlich zahlen oder man darf seine 50 Aliase überall neu einrichten.

Microsoft drängt ja jetzt auf TPM, und in ein paar Jahren sind Passwörter dann hoffentlich Geschichte.

Ebay-Kleinanzeigen wurde ja im Sommer 2020 an den norwegischen Konzern Adevinta (u.a. Shpock.de) verkauft, gehört also nicht mehr zu Ebay.

Bedingung war, das Adevinta den Namen (und somit auch die Domain) nur noch für höchstens drei Jahre weiterführen darf. Das bedeutet natürlich auch, dass es bald Ebay-Kleinanzeigen in dieser Form gar nicht mehr geben wird. Erst vor Kurzem wurde im TV berichtet, dass die Plattform komplett umgebaut werden soll - der Launch (unter neuem Namen und Domain) soll wohl im ersten oder zweiten Quartal 2022 stattfinden…

Bei mir ist vor 2 Tagen genau das Gleiche passiert. Sogar mit einer ähnlichen ‚Dyson Airwrap‘ Anzeige. Ich gehe davon aus dass ein Trojaner vor ungefähr 2 Jahren die Nutzerdaten abgegriffen hatte.

Damals wurde mein PayPal trotzdem 2FA auch gehackt. Sehr professionell. Mich würde interessieren wer dahintersteckt.

Ich glaube das Wer wird sehr schwer.

Was war es denn für ein 2FA? Per SMS? Dann war dein Mobiltelefon auch mit einem Trojaner versehen?

Bei PayPal damals war 2FA per SMS und Google Authenticator eingeschaltet.

Am PC hatte ich mit ADW Cleaner einen ‚Smart Clock.exe‘ Trojaner gefunden. Das ist aber schon ca. 1 Jahr her.

Auf dem Smartphone selbst wurde nie Schadsoftware gefunden.

Das wirst du heute nicht mehr rausfinden! ![]() Hättest du den Trojaner (SmartClock.exe) nicht ins Nirvana befördert, sondern in einer Sandbox o.ä. isoliert, hättest du vom Original ein vollwertiges Sample.

Hättest du den Trojaner (SmartClock.exe) nicht ins Nirvana befördert, sondern in einer Sandbox o.ä. isoliert, hättest du vom Original ein vollwertiges Sample.

Bei der Analyse eines solchen Samples, kann man mit ein wenig Fingerspitzengefühl zumindest herausfinden, wer daran zuletzt gearbeitet hat, mit welcher Maschine und event. sogar den Verbreitungsweg, der dich betroffen hatte!

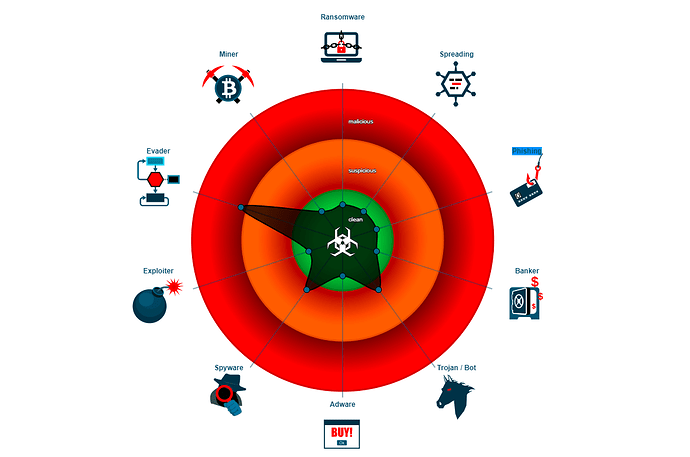

Erkennung der *.exe-Datei:

- ML.Attribute.HighConfidence

- HEUR:Trojan-Ransom.Win32.Generic

- Trojan-Banker.Win32.ClipBanker.lmq

Weitere Identifizierungen:

Gen:Variant.Ursu.927479

AegisLab

Trojan.Multi.Generic.4!c

AhnLab-V3

Trojan/Win32.Clipbanker.R342079

Alibaba

TrojanBanker:Win32/ClipBanker.595ea304

ALYac

Gen:Variant.Ursu.927479

Arcabit

Trojan.Ursu.DE26F7

Avast

Win32:TrojanX-gen [Trj]

AVG

Win32:TrojanX-gen [Trj]

Avira (no cloud)

TR/Spy.Banker.ctcqq

BitDefender

Gen:Variant.Ursu.927479

BitDefenderTheta

Gen:NN.ZexaF.34130.sB0@a8Tt2zdi

Bkav Pro

HW32.Packed.

CAT-QuickHeal

Trojan.Multi

CrowdStrike Falcon

Win/malicious_confidence_80% (W)

Cybereason

Malicious.a1c4eb

Cylance

Unsafe

Cynet

Malicious (score: 100)

eGambit

Unsafe.AI_Score_99%

Emsisoft

Gen:Variant.Ursu.927479 (B)

Endgame

Malicious (high Confidence)

eScan

Gen:Variant.Ursu.927479

ESET-NOD32

A Variant Of Win32/Packed.VMProtect.ST

F-Secure

Trojan.TR/Spy.Banker.ctcqq

Fortinet

W32/ClipBanker.MBC!tr

GData

Gen:Variant.Ursu.927479

Ikarus

Trojan.Win32.VMProtect

K7AntiVirus

Trojan ( 005698e91 )

K7GW

Trojan ( 005698e91 )

Kaspersky

Trojan-Banker.Win32.ClipBanker.mbc

Malwarebytes

Trojan.ClipBanker.VMP

MAX

Malware (ai Score=86)

McAfee

Artemis!CDB814607725

Microsoft

Trojan:Win32/Hynamer.C!ml

Palo Alto Networks

Generic.ml

Panda

Trj/CI.A

Qihoo-360

Generic/Trojan.c2c

Rising

Malware.Strealer!8.1EF (CLOUD)

Sangfor Engine Zero

Malware

SecureAge APEX

Malicious

SentinelOne (Static ML)

DFI - Malicious PE

Sophos

Mal/Generic-S

Sophos ML

Heuristic

Symantec

ML.Attribute.HighConfidence

Tencent

Win32.Trojan-banker.Clipbanker.Tcma

Trapmine

Suspicious.low.ml.score

Trellix (FireEye)

Generic.mg.cdb8146077258515

TrendMicro

TROJ_GEN.R03BC0WG120

TrendMicro-HouseCall

TROJ_GEN.R03BC0WG120

Webroot

W32.Malware.Gen

ZoneAlarm by Check Point

Trojan-Banker.Win32.ClipBanker.mbc

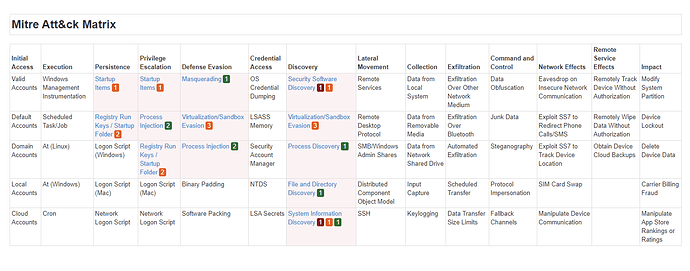

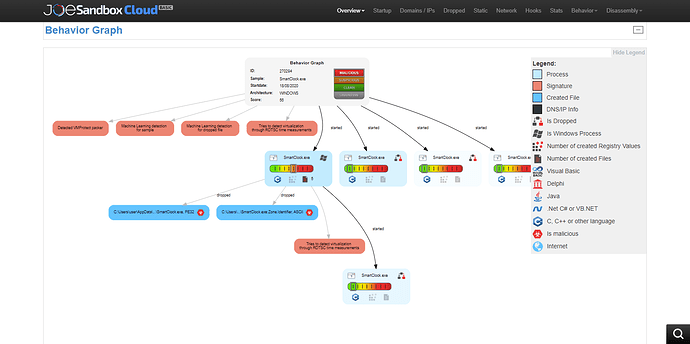

Grundfunktionen des urspr. Trojaners:

- Detected VMProtect packer

- Machine Learning detection for dropped file

- Machine Learning detection for sample

- Tries to detect virtualization through RDTSC time measurements

- Contains capabilities to detect virtual machines

- Contains functionality to open a port and listen for incoming connection (possibly a backdoor)

- Contains long sleeps (>= 3 min)

- Creates a start menu entry (Start Menu\Programs\Startup)

- Drops PE files

- Entry point lies outside standard sections

- May sleep (evasive loops) to hinder dynamic analysis

- PE file contains sections with non-sandard names

- PE file contains strange resources

- Queries the volume information (name, serial number etc) of a device

- Sample execution stops while process was sleeping (likely an evasion)

- Stores files to the Windows start menu directory

Belegte Prozesse (PIDs) im Betriebssystem:

System is w10x64

SmartClock.exe (PID: 7092 cmdline: ‚C:\Users\user\Desktop\SmartClock.exe‘

MD5: CDB814607725851505C17E9F2450EF8E)

SmartClock.exe (PID: 7120 cmdline: C:\Users\user\AppData\Roaming\Smart Clock\SmartClock.exe

MD5: CDB814607725851505C17E9F2450EF8E)

SmartClock.exe (PID: 7148 cmdline: C:\Users\user\AppData\Roaming\Smart Clock\SmartClock.exe

MD5: CDB814607725851505C17E9F2450EF8E)

SmartClock.exe (PID: 4464 cmdline: ‚C:\Users\user\AppData\Roaming\Smart Clock\SmartClock.exe‘ MD5: CDB814607725851505C17E9F2450EF8E)

SmartClock.exe (PID: 6128 cmdline: ‚C:\Users\user\AppData\Roaming\Smart Clock\SmartClock.exe‘ MD5: CDB814607725851505C17E9F2450EF8E)

Betroffene Bibliotheken im Windows:

| DLL | Import |

|---|---|

| KERNEL32.dll | CreateMutexW, GetLastError, CloseHandle, ReadProcessMemory, Sleep, ExitProcess, EnumResourceNamesW, FindResourceW, LoadResource, LockResource, SizeofResource, GetModuleFileNameW, CreateDirectoryW, CopyFileW, CreateProcessW, GetFileAttributesW, InitializeCriticalSection, DeleteCriticalSection, EnterCriticalSection, LeaveCriticalSection, GlobalFree, GetTickCount, GlobalLock, GlobalSize, GlobalUnlock, GlobalAlloc, CreateEventA, CreateThread, WaitForMultipleObjects, GetExitCodeThread, TerminateThread, SetLastError, SetEvent, WriteConsoleW, CreateFileW, SetFilePointerEx, GetConsoleMode, GetConsoleCP, FlushFileBuffers, HeapReAlloc, HeapSize, GetProcessHeap, LCMapStringW, GetStringTypeW, GetFileType, SetStdHandle, FreeEnvironmentStringsW, GetEnvironmentStringsW, WideCharToMultiByte, MultiByteToWideChar, GetCommandLineW, GetCommandLineA, GetCPInfo, GetOEMCP, GetACP, IsValidCodePage, FindNextFileW, FindFirstFileExW, FindClose, QueryPerformanceCounter, GetCurrentProcessId, GetCurrentThreadId, GetSystemTimeAsFileTime, InitializeSListHead, IsDebuggerPresent, UnhandledExceptionFilter, SetUnhandledExceptionFilter, GetStartupInfoW, IsProcessorFeaturePresent, GetModuleHandleW, GetCurrentProcess, TerminateProcess, LocalFree, RtlUnwind, RaiseException, EncodePointer, InitializeCriticalSectionAndSpinCount, TlsAlloc, TlsGetValue, TlsSetValue, TlsFree, FreeLibrary, GetProcAddress, LoadLibraryExW, GetStdHandle, WriteFile, GetModuleHandleExW, HeapFree, HeapAlloc, DecodePointer |

| SHELL32.dll | SHGetSpecialFolderPathW |

| USER32.dll | DestroyWindow, DispatchMessageW, TranslateMessage, GetMessageW, AddClipboardFormatListener, CreateWindowExW, GetKeyboardLayoutList, GetWindowLongW, SetWindowLongW, RegisterClassW, GetClassInfoW, CloseWindow, DefWindowProcW, RemoveClipboardFormatListener, IsWindow, SetClipboardData, EmptyClipboard, GetClipboardData, CloseClipboard, OpenClipboard, IsClipboardFormatAvailable |

| ole32.dll | CoInitializeEx, CoCreateInstance, CoUninitialize |

| OLEAUT32.dll | VariantInit, SysFreeString, SysAllocString |

| KERNEL32.dll | LocalAlloc, LocalFree, GetModuleFileNameW, GetProcessAffinityMask, SetProcessAffinityMask, SetThreadAffinityMask, Sleep, ExitProcess, FreeLibrary, LoadLibraryA, GetModuleHandleA, GetProcAddress |

| USER32.dll | GetProcessWindowStation, GetUserObjectInformationW |

Grafisches Schema:

Vielen Dank für die Antwort und die Analyse. Das hätte ich wirklich so machen sollen. Ich bin mir gar nicht mehr sicher ob der Antivirus die Datei automatische gelöscht hatte oder sich der Trojaner selbst beseitigt hatte damals.

Eher nicht, denn es bleiben immer größere Anteile zurück. Normalerweise kann ein Trojan nur Pfade seines Wirkens im betroffenen Betriebssystem unkenntlich machen, sowie die genutzten Wege nach draußen.

Eigentlich isolieren die diversen Antivirus-Programme den Schädling zuerst und verschieben die Daten in die Quarantäne, was ja auch eine Art Sandbox darstellt und den Trojaner vom restlichen System komplett abschottet. Um ein eigenes Sample zu erstellen, müsste man den Schädling wiederherstellen (der Pfad dazu sollte dir angezeigt werden). Anschließend muss die Datei mit einem guten Laufzeit-Packer gepackt werden, um diese gefahrlos weiterverwenden zu können! Alternativ hat man schon eine eigene Sandbox auf diesem System eingerichtet und transferiert die schädliche Datei dort hinein.