Kommentare zu folgendem Beitrag: Cyberbunker: Auswertung der 200 Server vor Ort dauert noch an

Einfach nur peinlich für die Behörden, da werden die Banner wieder weggeklatscht, Domains wiedergeholt und man wird die ganze Zeit verspottet von den Betreibern.

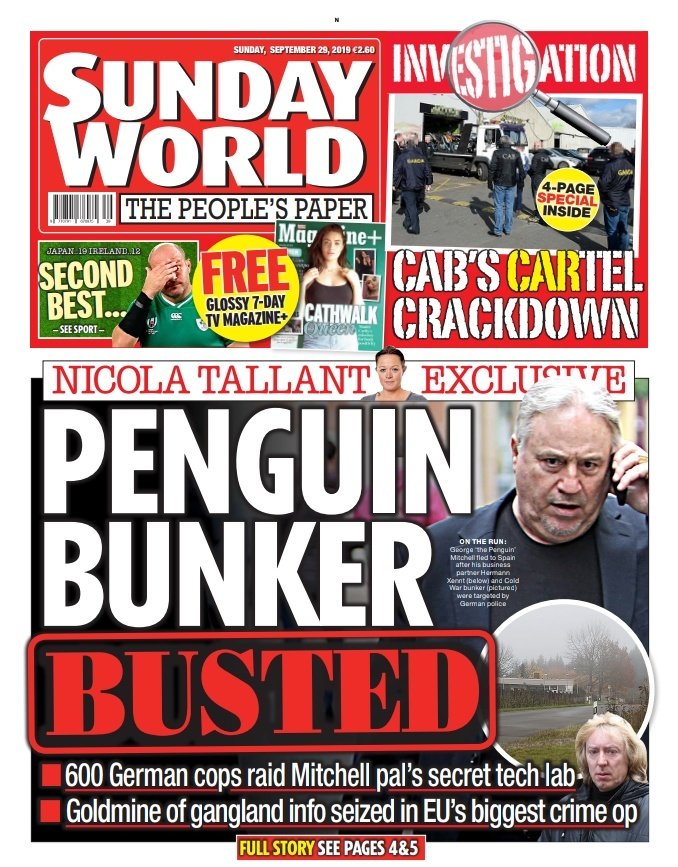

Dieses Cover setzt dem ganzen noch die Krone auf, anscheinend war Herr X. dicke mit einen Drogenbaron mit dem Namen „The Penguin“ aus Irland ganz dicke.

Find den Orginalartikel aus 2015 nichtmehr aber hier wer etwas auf deutsch will:

https://www.volksfreund.de/region/rheinland-pfalz/cyber-bunker-traben-trarbach-herman-johan-x-war-schon-oft-in-der-presse_aid-46339709

![]() Das Ganze entwickelt sich langsam aber sicher zu der Lachnummer, die man aus der Vergangenheit schon von anderen behördlichen Zugriffen aus kannte!

Das Ganze entwickelt sich langsam aber sicher zu der Lachnummer, die man aus der Vergangenheit schon von anderen behördlichen Zugriffen aus kannte!

Was haben sich denn die Verantwortlichen vorab bei dieser Razzia gedacht?? Jetzt latschen wir mal dort rein mit ner handvoll externer Festplatten und saugen mal eben die ganzen Daten ab??! ![]()

Die letzten Aussagen diesbezüglich gegenüber der Presse deutet doch jetzt schon auf reine Verzweiflung hin, welche die Behörden nun bei der anschließenden Auswertung haben!!

Wenn sich die Betreiber des CB nur ansatzweise an die Vorgaben der IT in ihrer Infrastruktur gehalten haben, wird das wohl ein viel längerer Ausflug der Behörden zum Bunker werden, als zuvor jemals geplant war!

![]()

Der einzige in dem ganzen Debakel, der momentan wieder den Kürzeren dabei zieht, ist wohl der deutsche Steuerzahler, der diese Ausflüge sponsern muss!! ![]()

"Laut Sven Olaf von Kamphuis spricht davon, dass man ihre Reihen infiltriert hätte. Die früheren Betreiber gehen mittlerweile von einem Insider aus, der nicht nur für den Cyberbunker, sondern auch für das LKA Rheinland-Pfalz tätig war. "

@Ghandy

Bitte mal ein Interview mit dem Infiltrator: ![]() Bin mir sicher, uns fallen da schon ein paar interessante Fragen ein^^

Bin mir sicher, uns fallen da schon ein paar interessante Fragen ein^^

-

https://twitter.com/nicolatallantsw/status/665633885980663808

-

http://journalismawards.ie/ja/wp-content/forum/uploads/2016/10/Nicola-Tallant-Crime.pdf

-

https://web.archive.org/web/20151118003306/http://www.sundayworld.com/news/news/video-we-pick-up-the-penguin

Die Polizei in Rheinland-Pfalz hat frühzeitig vor dem Käufer des sogenannten Cyberbunkers in Traben-Trarbach gewarnt. Bereits acht Tage vor dem avisierten Verkaufsdatum habe man die Bundesanstalt für Immobilienaufgaben (Bima) darüber informiert, „dass der potenzielle Käufer der Immobilie den Standort für ein Rechenzentrum unter anderem auch zur Begehung und Unterstützung von Straftaten im Internet nutzen könne“, teilte das Landeskriminalamt Rheinland-Pfalz auf SPIEGEL-Anfrage mit. Die Behörde bestätigte einen entsprechenden Bericht des SWR.

Geht es um Geld in strukturschwachen Regionen, scheinen sich alle gerne die Ohren zuzuhalten

Die bundeseigene Bima verwaltet und verkauft zahlreiche Immobilien des Staates. Im Jahr 2012 wurde auch der Bunker in Traben-Trarbach zum Verkauf ausgeschrieben, in dem jahrelang das Amt für Geo-Informationswesen der Bundeswehr untergebracht war, eine Art Wetterdienst der Truppe.

…seitdem steht die Frage im Raum, wie die mutmaßlich Kriminellen überhaupt an das auf militärischem Niveau gesicherte Gelände gelangen konnten - ausgerechnet verkauft vom deutschen Staat.

Die Bima hatte Ende vergangener Woche auf SPIEGEL-Anfrage mitgeteilt, man habe sich „mit dem Landeskriminalamt Rheinland-Pfalz als zuständige Sicherheitsbehörde abgestimmt. Dort lagen zum damaligen Zeitpunkt aber keine Erkenntnisse vor, die einen Ausschluss der späteren Käuferin von dem Veräußerungsverfahren gerechtfertigt hätten.“

Das LKA wiederum erklärte nun hingegen, es sei auf Betreiben der Gemeinde Traben-Trarbach tätig geworden. Die Kommunalverwaltung habe das LKA am 13. Juni 2013 über den geplanten Verkauf informiert. Die Polizeibehörde prüfte daraufhin die übermittelten Daten und wandte sich am 17. Juni 2013 mit ihrer Warnung an die Bima.

Zum Verkauf kam es wenige Tage später offenbar trotzdem. Nach Bima-Angaben wurde der Kaufvertrag am 26. Juni 2013 notariell beurkundet, einen Tag nach dem geplanten Verkaufsdatum. Die Bima hat sich auf SPIEGEL-Anfrage bisher nicht zu den neuen Erkenntnissen geäußert.

Käufer der Bunkeranlage war eine niederländische Stiftung unter der Führung des Niederländers Herman-Johan X., heute Hauptverdächtiger der Ermittler. X. war schon 2013 kein Unbekannter, er hatte Anfang der Nullerjahre in seinem Heimatland schon einmal ein Rechenzentrum in einem Bunker betrieben. Zahlreiche Informationen über seine Aktivitäten waren offen im Internet zugänglich.

Auch bei Lokalpolitikern, mit denen der SPIEGEL sprechen konnte, gab es schon 2013 Zweifel. Bei einer Präsentation sei X. bei Details seltsam vage geblieben, etwa was auf den Servern gespeichert werden solle. Mangels einer Alternative habe man für den Verkauf trotzdem den Weg frei gemacht und den Flächennutzungsplan angepasst.

Allerdings war der Verkauf an X. nicht alternativlos. Wie die Bima mitteilte, gab es zwei Bieter für das Gelände, inzwischen ist dem SPIEGEL der andere Interessent auch bekannt. Von der Anstalt hieß es allerdings, man habe sich für das „wirtschaftlichere“ Angebot entschieden. Das soll wohl bedeuten: für den höheren Kaufpreis. (Spiegel-Online)

![]()

![]()

Lieber nicht zu früh freuen. Solange die Server laufen besteht jedenfalls die theoretische Möglichkeit die Keys im RAM auszulesen.

Hier freut sich niemand zu früh. Zumindest sicher NICHT wenn es um Kinderpornografie oder DDoS-Attacken nebst Drogenhandel etc. geht. Aber gerade mit Ruhm haben sich die Herren nicht bekleckert.

Die Ermittlungsstellen sind doch nicht dumm, schließlich hatten die 5 Jahr für die Vorbereitung dieser Aktion gebraucht. Als ob dort im Bunker nur unwissende die Server auswerten. Da werden auch Experten vom BSI und andere private Security-Firmen dabei sein. Offiziell als Gutachter deklariert, so kann man die Auswertungen wenigstens auch gleich Gerichtsfest machen.

Und die werden den Ermittlern auch empfohlen haben, die Server nicht runter zu fahren. Nicht nur wegen der Löschung des RAMs, sondern auch wegen den Zugrifftskennwörter oder den Bots, die Daten zerstören wenn ein Server runtergefahren wird. Da gibt es genug Super-GAU´s die beim Shutdown eintreten können.

Letzendlich könnte man auch davon ausgehen, dass beim Verkauf des Bunkers die Ermittler schon angefangen haben, Nachforschungen zu betreiben. Vielleicht wurde ja sogar mit Absicht an den CB-Betreiber verkauft, damit man freie Bahn für Observation hat. Schließlich wussten die vorher schon, was er für Absichten hat. Der ganze Bunker was seit Anfang an ein Honeypot, was auch den V-Mann erklärt, der bewusst eingeschläußt wurde.

Und die zurück eroberten Domains wird am Ende auch wieder für die Betreiber ein Griff ins Klo sein. Weil diese mit Sicherheit auch kontrolliert werden. Die Behörden müssen doch nur warten und Traffic-Daten sichern, schon kann man früher oder später auch diesem Treiben ein Ende setzen. Wenn man davon ausgeht, das die zurückeroberten Domains ebenfalls für Straftaten genutzt werden.

Es kann sein, dass ich mich täusche, aber ich hab das Gefühl, dass die Ex-Betreiber, allen voran der Kamphuis, sich immer mehr in die Scheiße reiten. Anstatt sich erstmal zurück zu ziehen und im Untergrund ihr Bestreben nachgehen, wird alles schön in den sozialen Medien breitgetragen. Die Zurückeroberung setzt dem ganzen noch die Krone auf.

Das ist so, wie wenn man beschlagnahmtes Autos vom Hof der Polizei klaut um damit vorm Polizeirevier illegale Autorennen zu veranstalten.

Aber ist klar, die Polizei und Sicherheitsexperten sind dumm, leben im Wald und ziehen ihre Hosen mit der Kneifzange an… Das was die machen hat alles System.

You made my day ![]()

Meinst du das ironisch oder ernsthaft?

Passt auch in dem Zeitraum, wenn die Behörden sagen, sie hätten seit 5 Jahren ermittelt. Also haben sie 2014 angefangen. Der Bunker wurde 2013 an die Betreiber verkauft.

Die Idee eines Honeypots ist ja nicht abwegig und passt auch in den Zeitrahmen. Allerdings muss ich dann die Frage stellen, warum laut dem Behördensprecher soviele ermittlungstechnische Nacharbeiten zu tun sind, die Monate, sogar Jahre noch andauern können??

Der Sinn eines solchen Honeypot inklusive einem event. vorhandenen Insider im Projekt, soll doch dazu dienen, die Struktur des Systems quasi „live“ mitzuschneiden bzw. für einen späteren Bust zu konservieren und abschließende Ermittlungsarbeiten zu vereinfachen / zu verkürzen!!

Nach dem derzeitigen Stand sieht aber eine Vereinfachung bzw. Verkürzung ganz anders aus…

![]()

Die deutschen Behörden dürfen laut Gesetz keine Honeypots betreiben.

Es verhält sich hier wie beim BTMG. Deutsche Behörden dürfen kein Scheingeschäft mit z.B.Cannabis oder Kokain initiieren um z.B. einen Dealer oder Käufer festzunehmen.

Ergo ist es auch nicht erlaubt eine Webseite zu betreiben auf der man Waffen oder KiPos kaufen könnte.

Entsprechend ist man in DE vor Honeypots geschützt. Spätestens mit der Beweislast vor Gericht würde auch der BEweis für nichtig erklärt werden, sollte eine Behörde der Betreiber sein. Noch sind wir nicht in Amerika ![]()

Welchen Beleg gibt es für KiPo Hosting bei Cyberbunker?

Ich bin schon der Ansicht, dass ein Hoster wie Cyberbunker sehr wichtig ist. KiPo kann man überall hosten und auch überall bekommen. Wirf mal einen Blick ins I2P oder ins Freenet… Für interessierte ist das ABSOLUT kein Problem. Da braucht man keinen Cyberbunker für. Gleiches gilt für andere sehr verbotene Dinge auch. Richtiges freedom of speech hosting ist eine wichtige Sache. Mag sein das aus dem Cyberbunker DDOS gefahren wurde. Finde ich jetzt auch nicht sooo schlimm. Zumindest in Anbetracht der Tatsache, dass Botnetze anmieten wahrscheinlich effektiver und günstiger ist als sich bei CB die überteuerten Server zu holen. Wir verkaufen im Supermark ja auch Messer mit denen ich mein Brot schmieren oder jemanden umbringen kann.

Wie realistisch ist dieses Szenario denn? Gibt es da beispiele wo jemand auf diesem Weg gebusted wurde?

Jaaa…nur hat leider das LKA beschlossen, den Supermarkt zum illegalen Waffenhandelsplatz zu degradieren, da der Filialleiter und seine Kollegen genau wussten, dass deren verkaufte Messer NUR zum Morden genutzt wurden!!

Sehr realistisch, würde ich behaupten! Die hochgefahrenen Server werden wohl verschlüsselte Datenträger beinhalten, wenn man bei CB ein wenig Wert auf Security gelegt hat! Beim letzten Start der Server irgendwann, wurden die Keys zur Entschlüsselung natürlich ins RAM geladen, um dort mit einem extern eingegebenen Passwort, einem Dongle o.ä. in Verbindung zusammen die Datenträger beim Booten zu entschlüsseln!

Hat das LKA nun das Passwort, den Dongle zur Hand, fehlt aber die andere Hälfte des Kodierungsschlüssels bei einem Reboot / Neustart des Server!!

Ergo, versucht man diesen fehlenden Teil des Codes aus dem RAM auszulesen…

Technisch deshalb machbar, da beim Start eines Compis, immer wiederkehrende Prozeduren, normalerweise immer an die selbe Speicheradresse (oder zumindest den gleichen Bereich) im flüchtigen Speicher adressiert werden. Diese Tätigkeit ist nicht 08/15 - like! Windows würde dich z.B. ohne weiteres gar nicht an den RAM zum Auslesen ranlassen, da das OS in einem „Hardwareabstraction-Layer“ arbeitet, der quasi eine Grenze zwischen Hardware und Software zieht, die erstmal unüberwindbar scheint…natürlich geht das Vorhaben auch (etwas komplizierter) auf einer Win-Maschine ![]()

Unter Linux sieht die Sache schon besser aus bzw. ist einfacher zu gestalten…Vor 10-12 Jahren waren die Techniken, um an Speicherinhalte des RAM zu gelangen noch etwas abenteuerlicher, siehe hier z.B.:

https://stefan.ploing.de/2008-02-22-schluesselmaterial-aus-ram-auslesen/

noch etwas cooler, ist dieser Artikel:

https://www.computer-forensik.org/blog/2008/02/22/die-etwas-andere-art-der-ram-analyse/

Heutzutage sind die Verfahren prinzipiell ähnlich, nur die Verfahrensweise ist natürlich defizieler und ausgereifter…wird als Standard, grade bei Verschlüsselungen sehr gerne in der IT-Forensik angewand!!

![]()

Ich denke, die wusste nicht nur, was mit ihren Messern geschah. Sie hatten auch die besten Messer für Morde auf Lager, wenn wir bei dem Vergleich mit dem Supermarkt bleiben wollen.

Das Auslesen wird halt lange dauern. Das wird der Grund sein, weswegen sie die Räumlichkeiten vorher auch nicht mehr verlassen wollen. Deswegen die Androhung der Beschlagnahmung des gesamten Bunkers, damit die Spezis da in Ruhe arbeiten können. Wenn die den Strom abdrehen, war’s das.

Ob die von Kamphuis angesprochenen zusätzlichen Sicherheitsmaßnahmen getroffen wurden, weiß ich nicht. Wäre in Anbetracht der dortigen Inhalte durchaus möglich und nicht unwahrscheinlich.

Das lief gerade über meinen Ticker. Hinterher will wieder niemand die Verantwortung übernehmen. Der SWR berichtet, die Bundesanstalt für Immobilienaufgaben (BImA) verteidigte trotz Hinweise vom LKA den Verkauf des Nato-Bunkers in Traben-Trarbach. Aufgrund eines vagen Verdachts habe man den Niederländer nicht als Käufer ausschließen können.